- 1. 音声認識サービスを活用して話者特定のできる文字起こし機能をつくる(事前調査)

- 2. 【AWS】PynamoDBを使ってみる

- 3. Railsの環境構築やデプロイを学ぶ上で役に立った記事

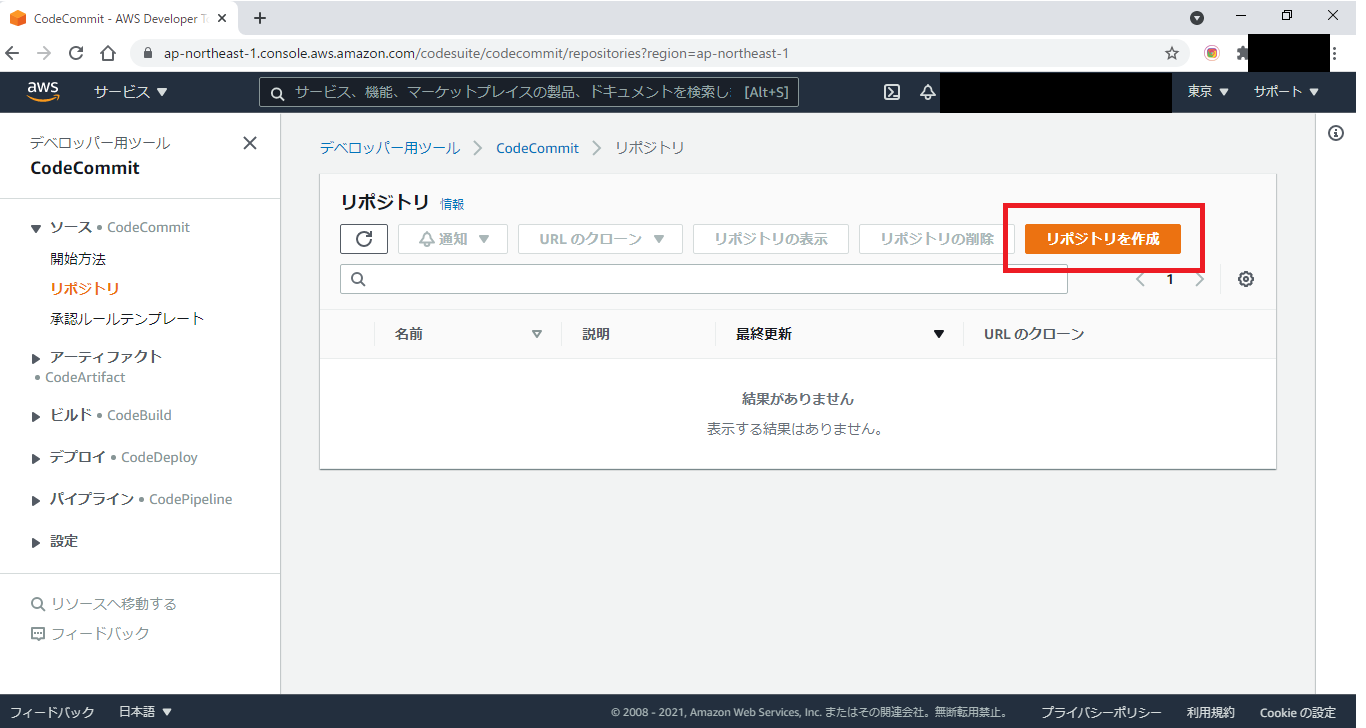

- 4. AWS CodeCommitについて

- 5. AWS cloud9で、rails serverが起動しない時にやったこと。

- 6. 【試験ラボ】AWS SysOps Administrator Associate(SOA-C02)に10日間で合格した話

- 7. DockerだけでAWS SAMをLocalStackにデプロイしてみた

- 8. 特定IP・VPC Endpointからのアクセスに限定したECRをCloudformationでデプロイする方法

- 9. 【Next.js】デプロイでこけてlocalいじったら死んだ話【AWS Amplify】

- 10. AWS CLIからAWS Configルールの一括削除する

- 11. 【AWS】CloudTrail

- 12. AWSアカウントの削除を自動化したい

- 13. S3 + CloudFront の環境下で、JavaScriptファイルが読み込まれない時の解決方法

- 14. AWS EC2インスタンスをOracle Cloudに移行

- 15. AWSのECインスタンスのSSHポートフォワーディングに対する振る舞いメモ

- 16. ECS Execする時のコマンドをちょっと簡単にする

- 17. Docker 1.7環境下でのECRのプライベートリポジトリの利用方法

- 18. DVA対策としてのDynamoDB掘り下げ基本編

- 19. Solutions Architect – Professional (SAP-C01) を取得しました

- 20. AWS Certificate ManagerでSSL証明書を発行したい

音声認識サービスを活用して話者特定のできる文字起こし機能をつくる(事前調査)

# 背景

議事録作成などに便利な音声文字起こし機能だが、既存の文字起こしサービスには話者を特定できるものが少ない。

また、話者を特定するものについても、その方法は話者それぞれにマイクを準備し、どの、マイクから音声が入ってきたかで特定するもので、1つの音声から話者を分けて文字起こしができるサービスは出ていない。

今回は、1つの音声から話者特定のできる文字起こし機能をつくる方法について調査する。## 既存の文字起こし(議事録作成)サービスについて

・スマート書記

https://smartshoki.jp/

・UserLocal 音声議事録システム

https://voice-dashboard.userlocal.jp/

・QuantumCore sloos

https://sloos.qcore.co.jp/# 話者を特定しない文字起こしについて

*各クラウドサービスの音声認識サービスについて*

1. Amazon(AWS) : Transcribe

https://aws.amazon.com/jp/transcribe/

【Transcribeの機能】

・Re

【AWS】PynamoDBを使ってみる

# はじめに

おじさんは、AWSのお勉強しています。先日購入した書籍「動かして学ぶ!Pythonサーバレスアプリ開発入門」 を読んでいたら PynamoDBを使っていたのですが、そこで躓いてしまいました。書籍のソースコードは公開されています。(翔泳社の書籍の案内ページからリンクもあります)。

PynamoDBについて、下記のサイトをざっと読みました。

NoSQLなるもので、従来のrelational DBと異なるそうです。https://koh0214.hatenablog.com/entry/pynamoDB

# pynamoDBを動かした

## 準備

pynamodb そのものは普通に pip で入ります。

https://pynamodb.readthedocs.io/en/latest/

## DynamoDBLocalの用意

pynamodb は DynamoDBというサーバと接続して使うもののようで、まずサーバとして動くDBが必要です。

ローカルでDBを動かすためにはいくつか方法がありますが、ここではDynamoDB Local というものを動か

Railsの環境構築やデプロイを学ぶ上で役に立った記事

普段はインフラ寄りの仕事をしているエンジニアですが、Railsの環境構築やデプロイについてキャッチアップする機会があり、色々学ぶうちにブックマークが溜まってきました。

同様の内容を学習中の方の参考になればと思い、Qiita記事化します。

## 環境構築関連

### Docker

– [Rails 6.1のDocker開発環境構築をEvil Martians流にやってみた(更新)|TechRacho(テックラッチョ)〜エンジニアの「?」を「!」に〜|BPS株式会社](https://techracho.bpsinc.jp/hachi8833/2021_03_25/83450)

– [クジラに乗ったRuby: Evil Martians流Docker+Ruby/Rails開発環境構築(翻訳)|TechRacho(テックラッチョ)〜エンジニアの「?」を「!」に〜|BPS株式会社](https://techracho.bpsinc.jp/hachi8833/2021_04_20/79035)

– [Nginx+Rails6.0+MySQL8.0+Adminer:docker-c

AWS CodeCommitについて

# CodeCommitとは

AWSが提供するマネージド型のソース管理サービス。

Git の標準機能がサポートされており、Git からの移行が容易。

また、CodeCommitのリポジトリとGitHubやGitLabのリポジトリをミラーリングすることも可能。#CodeCommitへのリポジトリ作成手順

1. AWSマネジメントコンソールからCodeCommitのコンソールへアクセスする。

1. `リポジトリの作成` を押下する。

1. 以下の情報を入力して、`作成` を押下する。

リポジトリ名:任意の文字列

説明 :任意の文字列

タグ :任意

’ in any of the gem sources listed in your Gemfile.

Run `bundle install` to install missing gems.

“`出たよと思いつつ、とりあえず`$ bundle install`をしてみる。

“`ruby:quitta.rb

$ buindle install

Command ‘buindle’ not found, did you mean:

command ‘bundle’ from snap ruby (3.0.2)

command ‘bundle’ from deb ruby-bundlerSee ‘snap info

‘ for additional versions.

“`豪快にスペルを間違えるも、本人はなんかエラー出てるなと流し見して気づかず

【試験ラボ】AWS SysOps Administrator Associate(SOA-C02)に10日間で合格した話

## はじめに

AWS SOAに**試験ラボ**という名の実技試験が導入されてはや数ヶ月が経ちました。

Web上では合格された方をちらほら見かけますが、Qiitaでは合格記事がまだ少なめだったので投稿します。

結果はかなりギリギリでした。1000点満点であと24点足りなければ泣いていました。

## 筆者スペック

– AWS使用歴:1年半

– AWS保有資格:クラウドプラクティショナー(CLF)、ソリューションアーキテクト(SAA) ※いずれも2020年10月に取得。

– 普段使うAWSサービス:VPC、EC2、ECS、RDS、S3、IAM、Cognito

– 触ったことのあるAWSサービス:Cloudwatch、Route53、ELB、System manager、DynamoDB、Elasticache、SES## 試

DockerだけでAWS SAMをLocalStackにデプロイしてみた

# はじめに

AWS SAMを試すため、[LocalStack](https://github.com/localstack/localstack)へデプロイしようとしたら、通常の[sam](https://github.com/aws/aws-sam-cli)コマンドでは、おそらくデプロイ先のエンドポイントURLを変更できないため、LocalStackへデプロイできませんでした。

そこで、LocalStackが提供する[samlocal](https://github.com/localstack/aws-sam-cli-local)コマンドを使用するとデプロイできました。また、ローカル環境をあまり汚したくなかったため、Docker (+ Docker Compose) のみで試しております。

この記事は以上のことについて、備忘録としてまとめたものです。

# 前提条件

DockerとDocker Composeがインストールされていること。# やってみた

## LocalStackを起動させておく

“`bash

$ git clone https://github

特定IP・VPC Endpointからのアクセスに限定したECRをCloudformationでデプロイする方法

以下のように `aws:sourceVpce` や `aws:SourceIp` を利用して、特定のIPやVPC Endpointからのアクセスに限定したECRを作成することができます。

ただ、下記のようなCloudformaitonのテンプレートをそのままデプロイすると以下のメッセージが発生してデプロイできません。

>Resource handler returned message: “You are about to set a repository policy that will prevent you from setting another one in the future. Use the force parameter to override this exception.

“`yaml

Resources:

MyRepo:

Type: AWS::ECR::Repository

Properties:

RepositoryPolicyText:

Version: “2012-10-17”

Sta

【Next.js】デプロイでこけてlocalいじったら死んだ話【AWS Amplify】

久々にNextいじって、いい感じにできたのでデプロイした時。

“`terminal

22 error Exit status 1

23 error Failed at the nomulog_v2@1.0.0 build script.

23 error This is probably not a problem with npm. There is likely additional logging output above.

“`???

なんぞこれ。

調べてみると`webpack.config.js`にmodeを追加する必要があるらしい。

だが、webpackとかいじったことがなくさっぱりなのである。

とりあえずトップレベルに`webpack.config.js`を作って記事にあったコードを入れてデプロイしてみるも変化なし。そもそもlocalでは動作してるんだよなぁと思って再度実行したところ。

# 動けNext! なぜ動かん!!

さっきまで動いてたはずのNext君が砕け散ったのである。スイカバーが刺さったのである。

たぶん、今まではビルドコマンドたたかずにテストし

AWS CLIからAWS Configルールの一括削除する

# 背景

画面からだと1つずつしか削除できずめんどくさかったから

AWS OrganizationのマスターアカウントからAWS Configを適応されている場合は「OrgConfigRule-ABCDEFG」みたいなルールがあったり、SecurityHubが作成したルール(「securityhub-access-keys-rotated-xxxxx」みたいな名前)があるがそれらは削除できずエラーになるので特に問題はない(本当は分岐したりするべきだけど時間がなかったので省略)

# 各種バージョン

“`

$ aws –version

aws-cli/2.1.30 Python/3.8.8 Darwin/20.6.0 exe/x86_64 prompt/off

“`# スクリプト

“`bash

#!/bin/bashPROFILE=”profile-1234″

RULES=$(aws configservice describe-config-rules \

–query ‘ConfigRules[].ConfigRuleName’ \

—

【AWS】CloudTrail

#はじめに

AWS認定試験取得に向けてAWSの知識を整理するためのまとめです。

今回はAmazon CloudTrailについてまとめます。# CloudTrailとは

AWSアカウントのガバナンス、コンプライアンス、運用監査、リスク監査を行うためのサービスです。

CloudTrailを利用することでAWSインフラストラクチャ全体でアカウントアクティビティをログに記録し

継続的に監視、保持できます。

(誰がいつ、どんな操作をしたのか記録する)#特徴

CloudTrailは全てのAWSアカウントで有効化されていて

アカウントの作成時点からアカウントアクティビティを記録します。

過去90日分のアクティビティを表示、ダウンロードできます。

(90日以上保存する場合は、S3へ保持する)## マルチリージョン設定

ある一つのアカウントで、複数のリージョンから1つのS3バケットにログファイルを

配信するように設定できます。

1つの設定ですべてのリージョンに適用されるため、既存リージョンにも新しくサービスを起動したリージョンにも適用されます。## ログファイルの暗号化

CloudT

AWSアカウントの削除を自動化したい

# はじめに

AWS Organizations (組織) の登場で、AWSアカウントの作成はコマンド一発で自動化出来るようになり、それを書いたブログ等は山ほどあります。

しかし、AWSアカウントの「削除」を自動化する記事が全く有りません。

AWS CLIの説明書を読んでも作成する `create-account` は有りますが削除するコマンドは無し。

むしろやりたいのはこっちなのに。。# 経緯

勉強会やハンズオンで一時的に使用するAWSアカウントを量産します。

これはAWS CLIでも“`

aws organizations create-account –email foo@bar.net –account-name hoge

“`とコマンド一発で完了します。

問題はここからで、勉強会終了後に量産したAWSアカウントを全て削除したい。

これはリソースの削除は手間がかかるからです。サービスコントロールポリシーで作成可能なリソースを制限していたとしてもそもそも面倒です。

AWSアカウントを削除すれば全てのリソースが一括削除されますから、これがスマートですよね。

(

S3 + CloudFront の環境下で、JavaScriptファイルが読み込まれない時の解決方法

## どんな時に読み込まれないのか

Chromeの開発者ツール(F12)でページを見たときに、

下記のエラーメッセージが出ていれば、後述する対処法に従うことで解決する可能性が高いです。“`

Refused to execute script from ‘<スクリプトのURL>‘

because its MIME type (‘binary/octet-stream’) is not executable,

and strict MIME type checking is enabled.

“`## 原因

* 読み込もうとしたファイルのMIMEタイプが実行不可能なタイプ( `binary/octet-stream` )であるため

* 現在閲覧中のWEBサーバーで厳格なMIMEタイプ判別を行っているためエラー説明文のままですが…

## 説明

`binary/octet-stream` は、正体不明のバイナリーファイルに用いられます。

厳格なMIME判別を行うWEBサーバーにおいて、このタイプはダウンロードされるのみで、

ブラウザ上で実行されないために、当該のJava

AWS EC2インスタンスをOracle Cloudに移行

__初めに__

利用中のクラウドから、他クラウドにリソースを移行したい時、インスタンスの移行は重要なタスクになります。AWS EC2インスタンスをOCI(Oracle Cloud Infrastructure)に手動で移行する方法を紹介します。少しお役に立てれば幸いです。

__事前準備__

EC2インスタンス(停止中の状態)(この例は、”Red Hat Linux 8″を利用する。)

S3バケット (インスタンス・イメージ格納用)

S3バケットにACLをアタッチ (方法はSTEP-1にある。)

rcloneのインストールとセットアップ (AWS/OCIに接続済)__ステップ__

[1. EC2インスタンスをS3にエクスポートする](#1-ec2インスタンスをs3にエクスポートする)

[2. AWS S3からOCIオブジェクト・ストレージにEC2のイメージをコピー](#2-aws-s3からociオブジェクトストレージにec2のイメージをコピー)

[3. OCIオブジェクト・ストレージからイメージをインポートする](#3-ociオブジェクトストレージからイメージをインポートする)

AWSのECインスタンスのSSHポートフォワーディングに対する振る舞いメモ

# AWS EC2にSSHでリモート/ローカルフォワーディングして気づいたこと

プライベートアドレスで立ち上げた`計算機1(Ubuntu)のHTTP(80)`を、SSH(22)だけ開いている`AWS EC2の8080ポート`へリモートフォワーディングして、そこへプライベートアドレスの`計算機2(Windows)の8080ポート`へローカルフォワーディングしようと考えた。– 計算機1:Ubuntu ← private address(IP1)

– 計算機2:Windows ← private address(IP2)

– 計算機3:AWS EC2 ← グローバルIP(外向き:IP_AO)+private IP(内向き:IP_AI)

– EC2はUbuntuを採用、SSH(22)しかポートは開いてない

– EC2のセキュリティポリシー(インバウンド) もSSH(22)しか開いてない## 実験1

まずはリモートフォワーディング:

“`shell_session:計算機1(Ubuntu)

$ ssh -R IP_AO:8080:localhost:80 user

ECS Execする時のコマンドをちょっと簡単にする

# 使用方法

“`bash

aws-ecs-exec Sample-Cluster task-id container-name

“`# bash関数

“`bash

function aws-ecs-exec() {

command aws ecs execute-command –cluster $1 \

–task $2 \

–container $3 \

–interactive \

–command “/bin/sh”

}

“`# 説明

毎回コンテナに入るときのコマンドをぐぐりながらやってたので、bash関数化したら楽かなと思いました。

subnetの指定はいるんだっけ?とrun-taskとごっちゃになったりしてたので。。`–command “/bin/sh”`この箇所は動いているDockerイメージによって変わると思うので適宜変更してください。

https://docs.aws.amazon.com/ja_jp/AmazonECS/latest/userguide/ecs-exec.html

Docker 1.7環境下でのECRのプライベートリポジトリの利用方法

Docker 1.11 以上なら

https://github.com/awslabs/amazon-ecr-credential-helper を使うことで、docker-login が 普通にECRに対しても認証できます。今回の方法は、一旦 `docker login` したあとも、12時間経過したら再度 `docker login`を叩かないといけません。

本当になんらかの理由でアップデートできない場合、というのが今回の内容です。### get-login-password を使った方法

aws-cliをv2にあげるのは簡単なのでとりあえずaws-cli2をあげておく

docker 1.7 だと `-password-stdin` というオプションは存在しないが、こんな感じでいける“`

docker login –username=AWS –password=`aws ecr get-login-password –profile profile` –email=shida@example.com 0123456789.dkr.ecr.ap-north

DVA対策としてのDynamoDB掘り下げ基本編

## はじめに

DVA取得に向けてのDynamoDBをBlack Beltや過去のセッション等を参考に少しまとめてみました。

## DynamoDB とは?

フルマネージドな NoSQLDB。

特徴としては以下の通り。– 3 箇所の AZ にデータが自動的にレプリケーションされる仕様(=Single Point Of Failure の心配がない)

– データは必要に応じて自動的にパーティショニングされる

– ストレージの容量制限なし(=従量課金制であるが、ディスクやノードの増設は自動で行われる)

– スループットはそれぞれ読み書きごとにキャパシティを割り当てる方式(プロビジョンドスループット)でその割り当ての総量で従量課金、オートスケーリングも可。

– 基本的にはプロビジョンドで使うが、オンデマンドでの利用も可。主にどうしてもキャパシティを予測できない場合のサンプル期間としての利用に適している

– トランザクション機能や多少のクエリ機能はあるが、RDB に比べるとそれらの点では劣る反面上記のようにスケーラビリティの面では優れている## DB としての特徴

試験対策としては、「WEB問題集で学習しよう」と「AWS認定ソリューションアーキテクト-プロフェッショナル ~試験特性から導き出した演習問題と詳細解説」をそれぞれ解いて、分からなかったサービスについてあとで復習するといった感じでした。DOP や specialty で問われるサービスも、難易度を下げて出題されるので、SAP を受ける前にそれらの資格を取っておくと、SAP 試験で点数を稼ぐことができるのではないでしょうか。

## Kinesis Data Streams

– [「Amazon Kinesis Data Streams のよくある質問」](https://aws.amazon.com/jp/kinesis/data-streams/

AWS Certificate ManagerでSSL証明書を発行したい

# 実現したいこと

Route53でドメインを取得したので、AWS Certificate ManagerでSSL証明書を発行したい

# 手順

1. AWSのコンソールでCertificate Managerを開く

2. 「証明書をリクエスト」をクリック

3. 今回は「パブリック証明書」の発行を選択して、「次へ」をクリック

4. 完全修飾ドメイン名(例: `www.example.com`)を入力。検証方法はDNS検証を選択

5. 「リクエスト」をクリックすれば証明書の申請ができる

6. 証明書一覧から作成した証明書詳細画面を確認し、ドメインからRoute53でCNAMEのレコードを作成しておく

7. 証明書のステータスが発行済になったら完了# 備考

## DNSとは

– **Domain Name System**の略

– IPアドレスとドメイン名の紐付けする仕組み## CNAMEとは

– **Canonical Name record**の略

– DNSで定義されるそのドメインについての情報の種類の一つ

– あるドメイン名やホスト名の別名を定義する

– 別名は「