- 1. wordpressサンプルページのcssが効かなくなった

- 2. ECSとStep Functionsで並列分散バッチ処理を行う

- 3. LocalStackを用いたSNSとSQSのファンアウトパターン検証方法 メモ

- 4. LocalStackを用いたKinesisをトリガーとしたLambda実行

- 5. Lambda(SAM)からAmazon Kinesis(LocalStack) へレコード入力・取得を行う方法 メモ

- 6. LocalStackを用いたKinesis動作確認方法 メモ

- 7. 【時短テク】AWSサインイン時のMFA認証を素早く済ませる

- 8. Codedeploy の 概要や appspec.yaml

- 9. AWS Cloud9を使ってGoのコードをLambdaにデプロイする

- 10. 25番ポートの申請不要 SES に SMTP リレーをする Postfix サーバーを構築してみた

- 11. AWS Cloud Practitioner Essential まとめ10

- 12. AWS ElastiCashe Redis でエンドポイントを用いてバージョン確認する方法

- 13. Amazon WorkMail でメールボックスを他のユーザーに共有する

- 14. 【AWS】CloudFormationでWebサーバを構築②(EC2編)

- 15. RDS(MySQL)監査ログを有効化〜Terraform編〜

- 16. AWS CLIのスイッチロール、もっと楽でいいじゃないか(assume-roleツールを使おう)

- 17. 【AWS認定クラウドプラクティショナー資格】④ー4 コンピューティングサービス「Lambda」

- 18. 【AWS認定クラウドプラクティショナー資格】④ー3 コンピューティングサービス「Auto Scaling」

- 19. コンテナってなに?AWSの公式動画見たからまとめた。

- 20. 【AWS認定クラウドプラクティショナー資格】④ー2 コンピューティングサービス「ELB」

wordpressサンプルページのcssが効かなくなった

##概要

wordpressサイト構築時に見れていたサンプルページのcssが効かなくなってしまって

その原因は何だったのかということと、どうやって解決したかっていう記録です。

##前提

AWSのクラウドプラクティショナーとSAAを持ってはいますが

新人研修で少しマネコンを触った、くらいの経験値しかありません。ほぼノータッチ。使えないと意味ない。と思ってハンズオン頑張ってます。

温かい目で記事を読んでもらえると嬉しいです。##原因

wordpressのURLにIPアドレスを使用していて

EC2インスタンスを停止し、再起動するとIPアドレスが変わってしまったから。https://teratail.com/questions/166634

↑

この記事に原因と解決策が書いてました。インスタンスを停止した理由もこの投稿者

ECSとStep Functionsで並列分散バッチ処理を行う

## はじめに

現状ではジョブ管理システム(JP1 等)+EC2で実装しているバッチ処理を、サーバレスにしてリソースコストや運用コストを抑えたいと思い、勉強のためECSやStep Functionsを触ってみました。

ECSのドキュメントや各種記事等を読んで調べた結果、メインのバッチ処理はJavaアプリをECS(Fargate)上でコンテナ実行することとし、Step Functionsで定期実行や並列実行を制御する構成を試すことにしました。主な理由は以下となります。

– 既存バッチ処理のJava資材をなるべく流用したい **→ Javaアプリ**

– 入力1ファイルあたりのデータ量がそれなりに大きい想定のため、Lambdaでは15分タイムアウトに引っかかる可能性がある **→ ECS**

– 長くて数時間の日次ジョブの想定であり、実行中以外のリソース利用料金発生を避けたい(EC2のメンテナンスも面倒) **→ Fargate**

– ECS単体だとリトライや並列化の制御は難しそう **→ Step Functions**ぶっちゃけ今回試した程度の処理内容なら、Sparkで書い

LocalStackを用いたSNSとSQSのファンアウトパターン検証方法 メモ

* LocalStack上で動作するAmazon SNSとAmazon SQSを使用してファンアウトパターンを試したので、メモしておく。

## ファンアウトパターンとは

* 一つの入力に対して複数の出力を接続する設計パターン。

* 複数の処理を並列処理したい場合に利用する。

* Amazon SNS トピックをAmazon SQSキューでサブスクライブする形で構成されることがある。

## LocalStack準備

* `docker-compose.yml`

“`yaml

version: “3.8”

networks:

container-link:

name: docker.internal

services:

localstack:

container_nam

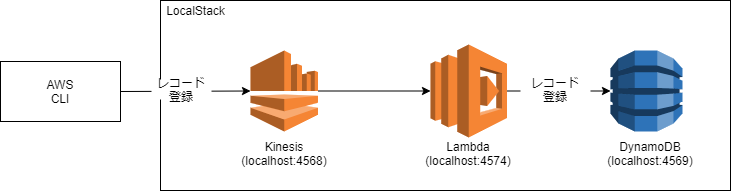

LocalStackを用いたKinesisをトリガーとしたLambda実行

* LocalStack上で動作するKinesisへのレコード登録をトリガーとしてLambdaを起動し、LambdaからDynamoDBへレコード登録を行う方法についてメモする。

## 構成

## Kinesis準備

* ストリーム作成

“`shell

aws kinesis create-stream –stream-name test-stream –shard-count 1 –endpoint-url http://localhost:4568 –profile localstack

“`* ストリーム確認

“`shell

aws kinesis describe-stream –stream-name test-stream –endpoint-url http://local

Lambda(SAM)からAmazon Kinesis(LocalStack) へレコード入力・取得を行う方法 メモ

* LocalStack上で動くAWS Kinesisのストリームに対して、AWS SAM CLIで動くLambdaからレコード入力/取得を行う方法をメモする。

## 構成

## LocalStack準備

* `docker-compose.yml`

“`yaml

version: “3.8”

networks:

container-link:

name: docker.internal

services:

localstack:

container_name: “${LOCALSTACK_DOCKER_NAME-localstack_main}”

image: localstack/localstack

ports:

–

LocalStackを用いたKinesis動作確認方法 メモ

* AWS CLI を使用してLocalStack上で動作する Kinesis に対して基本的なオペレーションの実行する。

## LocalStack準備

* `docker-compose.yml`

“`yaml

version: “3.8”

networks:

container-link:

name: docker.internal

services:

localstack:

container_name: “${LOCALSTACK_DOCKER_NAME-localstack_main}”

image: localstack/localstack

ports:

– “127.0.0.1:53:53” # only required for Pro

– “127.0.0.1:53:53/udp” # only required for Pro

– “127.0.0.1:443:443”

【時短テク】AWSサインイン時のMFA認証を素早く済ませる

# はじめに

こんにちは@sk_130と申します。本記事は、とあるAWSの研修で「あっこれ便利!」と思った

AWSのMFA認証を素早く済ませる方法を記事にしました。

大したことは書いていませんが、チリツモになる+日々のストレス軽減になればいいなと# 必要なもの

#### Google Chrome(Authenticatorという拡張機能を使います)https://support.google.com/chrome/answer/95346?hl=ja&co=GENIE.Platform%3DDesktop

# MFA認証って?

多要素認証 (MFA) は、サインイン プロセスの保護をさらに強化します。

アカウントまたはアプリにアクセスするときに、ユーザーは追加の本人確認を行います。

たとえば指紋のスキャンや、電話で受け取ったコードの入力です。https://www.microsoft.com/ja-jp/security/business/identity-access-management/mfa-multi-factor-authentication

AWS

Codedeploy の 概要や appspec.yaml

#EC2/オンプレミスへのデプロイ#

##概要##

– CodeDeploy Agentが導入されたEC2またはオンプレミスインスタンスが必要。

– デプロイタイプ:インプレース / Blue/Green ※オンプレミスはインプレースのみ。

– デプロイグループに、Auto Scaling グループ を指定することで、スケールアウト時に最新のリビジョンが自動でデプロイされる。

– ライフサイクルイベントへHookを指定し、スクリプトを実行することが可能。##リビジョンの構成##

– フォルダ構成

– appspec.yaml

– ビルド済みの成果物

– その他の配布物

– Hookスクリプト– リビジョンタイプ

– S3

– GitHub##appspec.yaml(EC2)##

https://docs.aws.amazon.com/ja_jp/codedeploy/latest/userguide/reference-appspec-file-structure.html

|セクション|説明|

|—|—|

|version|現在は **0.

AWS Cloud9を使ってGoのコードをLambdaにデプロイする

# はじめに

久々に投稿するのですが、学生時代に投稿した昔の自分のQiitaが(意味不明で)可愛いですね。今回Cloud9を触ってみたので、「Cloud9でGoのコードを書き、それをLambdaにデプロイするまで」を書いていきたいと思います。

# 目次

– Lambdaの作成

– Cloud9の作成と使い方

– Cloud9からLambdaにGoコードをデプロイ

– デプロイしたLambdaを実行する

– Cloud9を使ってみた所感# Lambdaの作成

まずはLambda関数を作成しておきます。

手動で作ったのですが、そういえばCloud9の中からcliで作れるのでしょうか。関数名は`cloud9-demo`にしました。

今回はデモ用に作成したので、

– メモリは512MB -> 128MB

– 最大時間は15秒 –

25番ポートの申請不要 SES に SMTP リレーをする Postfix サーバーを構築してみた

# はじめに

SES をつかってメールを送る方法は、大きく分けて2つ方法があります。

– AWS SDK 経由

– SMTPSMTP を使って SES 経由でメールを送る場合、25番ポートを使いたくなりますが、デフォルトでは Port 25 のアウトバウント通信は制限されています。

https://docs.aws.amazon.com/ja_jp/AWSEC2/latest/UserGuide/ec2-resource-limits.html#port-25-throttleAWS サポートに問い合わせて制限解除を申請することもできますが、より簡単な方法として STARTTLS(587 or 2587) や TLS(465 or 2465)を利用する方法があります。(ほかにも、AWS SDK を使って回避することも可能です)

25番以外のポートを使うため、申請不要でメールを送付できます。その代わり、SMTP 認証情報を取得して Postfix に 適切なSMTPリレーの設定を入れる必要があります。今回の記事では、EC2 インスタンスで稼働している Postfix から

AWS Cloud Practitioner Essential まとめ10

# [AWS Cloud Practitiner Essential] (https://explore.skillbuilder.aws/learn/course/1875/play/27620/aws-cloud-practitioner-essentials-japanese-ri-ben-yu-shi-xie-ban) 殴りがき

問題から抜粋

## Amazon Augmented AI (Amazon A2I)

人による機械学習予測のレビューに必要なワークフローを作成できるサービス

Amazon A2Iと呼ばれる。

Amazon SageMakerやその他のツールで構築した機械学習モデル用に、独自のワークフローを作成することもできる。## AWS Elastic Beanstalk

AWSでアプリケーションを迅速にデプロイし、スケールするためのサービス

AWS利用者はアプリをアップロードするだけ。 キャパシティのスケーリングやモニタリングなどの処理を自動化してくれる## AWS Outputs

ハイブリットクラウドアプローチでイ

AWS ElastiCashe Redis でエンドポイントを用いてバージョン確認する方法

# 概要

– AWSのElastiCasheで建てているRedisサーバーに接続先からエンドポイントを用いてRedisのバージョンを確認するコマンドをまとめる

# 方法

– aws cliコマンドをインストールする。

– 疎通確認済み & aws cliコマンドがインストールされた環境で下記コマンドを実行するとRedisのバージョンが返される。“`terminal

$ redis-cli –version -h エンドポイント

“`# 関連記事

– [AWS EC2インスタンスからのS3のバケットとElastiCasheのRedisへ疎通確認をする](https://qiita.com/miriwo/items/dcb4a6172358a1eac55c)

Amazon WorkMail でメールボックスを他のユーザーに共有する

# はじめに

WorkMail では、ユーザーを作成すると、基本的には自分だけが利用できるメールボックスがあります。そのメールボックスを他のユーザーに共有設定をすることで、他のユーザーからメールの参照や、代わりに送信してくれる機能が利用できます。

次のユースケースが考えられるでしょうか。

– 秘書の方が社長の代わりにメールのチェックや、各種事務手続きを行う

– 問い合わせ窓口用のメールアドレスを準備して、サポート担当の方がチームとして問合せに対応する今回は、この共有設定を設定して動作確認を行う内容です。共有設定したあとに、WorkMail Web UI や Outlook からどのように見えるのか、どのように代わりにメールを送ることができるのか確認していきます。

# 共有ユーザーを作成

WorkMail には 2つのユーザーがいます。共有するためのユーザーを新たに作成していきます。Create User を押します。

#1. はじめに

本投稿は以下の記事の続編となります。

[【AWS】CloudFormationでWebサーバを構築①(NW編)](https://qiita.com/chibiharu/items/ade872ce161f3577aea5)

本投稿を初めてご覧の方はまずはこちらの記事からお読みになって下さい。#2. EC2編概要

今回の『【AWS】CloudFormationでWebサーバを構築②(EC2編)』では、Web環境の核となるサーバ郡、及びその周辺サービスのテンプレートを作成します。

具体的なサービスとしては以下の通りとなります。##2.1 「server.yml」で登場するサービス

・IAMロール

※ MySQLとの連携にSSMを使用しますので、SSMへの権限をEC2に付与します

・EC2(Webサーバ)

※ HTTPサーバにはApacheを使用します

・Route53

※事前にドメインを準備しておいてください(投稿主は「Route53」で取得したドメインを使用します)

・Elastic Load Balancer(ALB)

※負荷分散方式ですが、Web環境を構築

RDS(MySQL)監査ログを有効化〜Terraform編〜

# 前書き

– そういう要件、あると思います

# “監査ログ” is 何

ログオンしているユーザーや、データベースに対しての実行クエリなどが出力されるログ。セキュリティ要件の高い案件などはサイバー攻撃を食らった時に証跡が要りますよね。(データ抜かれたとか大丈夫だったかとか)そうしたデータベースアクティビティを記録しておくためのログです。

# いざ有効化

例えば以下のようなrdsの定義があるとしましょう。

rds.tf

“`go

resource “aws_db_instance” “default” {

allocated_storage = 10

engine = “mysql”

engine_version = “5.7”

instance_class = “db.t3.micro”

name = “mydb”

username = “foo”

password = “foobarbaz”

para

AWS CLIのスイッチロール、もっと楽でいいじゃないか(assume-roleツールを使おう)

# 前書き

– 先輩に教えてもらって便利!!ってなったので紹介

# そもそもAssumeRoleとは

– ロールを引き受けられる機能。ロールを引き受けることにより、ロール側で定義している権限での操作が可能になる。

下記のはっちゃけた記事がおもしろくわかりやすかったです。

[https://dev.classmethod.jp/articles/iam-role-passrole-assumerole/](https://dev.classmethod.jp/articles/iam-role-passrole-assumerole/)

# “assume-role” is 何?

– 一時クレデンシャルをシェルの環境変数にセットしてコマンド実行してくれるいいやつ。

[https://github.com/remind101/assume-role](https://github.com/remind101/assume-role)

# 何が良いか

– そもそも—profileオプションに対応していないコマンドにおいても便利になる。

– evalなどでクレデンシャルをセ

【AWS認定クラウドプラクティショナー資格】④ー4 コンピューティングサービス「Lambda」

##はじめに

今回は、「AWS Lambda(ラムダ)」というサービスの概要についてです。

>Lambda はサーバーをプロビジョニングしたり管理しなくてもコードを実行できるコンピューティングサービスです。

>Lambda は可用性の高いコンピューティングインフラストラクチャでコードを実行し、コンピューティングリソースの管理をすべて担当します。

>これにはサーバーおよびオペレーティングシステムのメンテナンス、容量のプロビジョニングおよびオートスケーリング、コードのモニタリングおよびログ記録などが含まれます。

>Lambdaを使用すると、実質どのようなタイプのアプリケーションやバックエンドサービスに対してもコードを実行できます。

>必要なのは、Lambdaがサポートするいずれかの言語でコードを指定することだけです。-[AWSデベロッパーガイドより](https://docs.aws.amazon.com/ja_jp/lambda/latest/dg/welcome.html)

Lambdaは、ソースコードさえ用意すればそのプログラムを実行する事ができるサービスです。

プログラ

【AWS認定クラウドプラクティショナー資格】④ー3 コンピューティングサービス「Auto Scaling」

##はじめに

今回は、「Auto Scaling」というサービスの概要についてです。

ELBは、AZやEC2に何らかの障害が発生した場合、ユーザーからのアクセスを受け付けることができるシステムです。

ELBを使用することで、同じ構成を持った2つのEC2インスタンスを別々のAZに配置することができます。

ELBは、二つのEC2インスタンスにユーザーからのリクエストトラフィックを分散してくれます。

これで、高可用性、対障害性を向上することができるのです。

ELBの特徴について紹介していきます。

## 項目

1.Auto Scalingの概要

2.垂直スケーリングと水平スケーリング※ [『AWS認定資格試験テキスト AWS認定クラウドプラクティショナー』](https://www.amazon.co.jp/gp/product/B07QX45RXM/ref=as_li_tl?ie=UTF8&camp=247&creative=1211&creativeASIN=B07QX45RXM&linkCode=as2&tag=itabashitat0a-22&linkId=9598d

コンテナってなに?AWSの公式動画見たからまとめた。

#コンテナってなに?

コンテナってよく聞くし、業務でも最近触れ出して知らなかったので勉強しました。

AWSの公式がyoutubeに講演の動画をあげてくれてたのでそれをみてのまとめになります。

指摘などは大歓迎です。##・コンテナとは

アプリケーションに必要な下記をまとめたもの。設定ファイルは入らないため().* ランタイム

* ソースコード

* ライブラリ/パッケージ

* (・設定ファイル(環境ごとに変えたいもの。ex.何かを取得するエンドポイントを変えたり) これは実行時にお渡しする。)##・コンテナ発祥の経緯

今までは、ランタイム(jvmなど)のバージョンが違うなどが発生していた。

なので、ランタイムも一つのデプロイ対象として含めることで環境ごとに差異が生まれないようにしよう、というのが経緯。

-> dockerエンジンがインストールされてる環境でありさえすれば、同じように動作させる。##・コンテナオーケストレーション

コンテナオーケストレーションとは、複数のサーバー(dockerエンジンの入った)に対

【AWS認定クラウドプラクティショナー資格】④ー2 コンピューティングサービス「ELB」

##はじめに

今回は、「Elastic Load Balancer (ELB)」というサービスの概要についてです。

ELBは、AZやEC2に何らかの障害が発生した場合、ユーザーからのアクセスを受け付けることができるシステムです。

ELBを使用することで、同じ構成を持った2つのEC2インスタンスを別々のAZに配置することができます。

ELBは、二つのEC2インスタンスにユーザーからのリクエストトラフィックを分散してくれます。

これで、高可用性、対障害性を向上することができるのです。

ELBの特徴について紹介していきます。

## 項目

1.ロードバランサータイプ

2.ヘルスチェック

3.インターネット向け/内部向け

4.高可用性のマネージドサービス

5.クロスゾーン負荷分散※ [『AWS認定資格試験テキスト AWS認定クラウドプラ