- 1. 自作PCの組み立て方 ベアメタルで構築する俺のKALI【構築編】

- 2. サイバーセキュリティ領域で生き抜くためのキャリア論

- 3. 2022/6/8主にITとかセキュリティの記事

- 4. 2022/6/7主にITとかセキュリティの記事

- 5. 嘘みたいなセキュリティインシデント

- 6. 【マルウェア解析】5月末に出てきた変なファイルの解析をしてみた【セキュリティ】

- 7. CASBとは

- 8. 2022/6/5主にITとかセキュリティの記事

- 9. セキュリティ専門外のJavaエンジニアがTryHackMeで日本人100位になるまで

- 10. 2022/6/4主にITとかセキュリティの記事

- 11. 「ホワイトハッカーの教科書」を読んでみた

- 12. 2022/6/3主にITとかセキュリティの記事

- 13. KaliでBurpSuiteが起動しない

- 14. エクスプロイトコード とは

- 15. KaliのBurpSuiteをアップデート

- 16. 新機能を試してみた!Trend Micro Email Security – スプーフィング検出の強化編

- 17. 2022/6/2主にITとかセキュリティの記事

- 18. django rest framework とcsrf_exempt

- 19. 情報セキュリティ 安全な状態を維持する

- 20. 2022/6/1主にITとかセキュリティの記事

自作PCの組み立て方 ベアメタルで構築する俺のKALI【構築編】

# はじめに

[自作PCの組み立て方 ベアメタルで構築する俺のKALI【PC組み立て編】](https://qiita.com/Brutus/items/4d6da6a989f2a64ec9a2)では自作PCの組み立て及び、Kaliのインストールを行いました。本記事はAnsibleを用いてベアメタルで構築した[Kali Linux](https://ja.wikipedia.org/wiki/Kali_Linux)(以降、Kali)の構築を自動化する方法について記載しています。Ansibleを使用して構築手順をコード化することで冪等性を担保し、構成管理を容易にします。

Ansibleについて知りたい方は以前書いた[Ansibleとは何か 構成管理ツールの目的〜Ansible導入まで最速で理解する](https://qiita.com/Brutus/items/1894629105d61f4854bc)を参照。

## 構築作業

構築作業として必要なパッケージのインストール及び、インストールした各種ソフトウェアのセットアップを行います。リモートデスクトップ接続を実現するために[

サイバーセキュリティ領域で生き抜くためのキャリア論

# キャリアって何だ?

自分らしい**強み**を活かし、**蓄積**することで、到達する**ありたい姿*** Will:何がしたいのか

* Can:何ができるのか

* Must:何を求められているのか**スキル**の寿命は短くなり、**キャリア**の形成期間は長期化の傾向にある。

—

## 自らのキャリアアンカーを知る

長期的な方向性の道しるべとして「キャリアアンカー」を活用する。エドガー・H・シャイン(Edgar Henry Schein)博士によって提唱されたキャリア理論

築き上げてきたキャリアに基づいた、生涯にわたってぶれない自己欲求・または自己が望む価値観

まずは「[セルフアセスメント(40問)](https://chikaku-navi.com/carrier/)」を実施し自分のタイプを把握しておく

8つの分類(専門・職能別 / 全般管理 / 保障・安定 / 起業家的創造性 / 自律と独立 / 社会への貢献 / ワークライフバランス / 純粋なチャレンジ)

※注意:8つの分類とは違うキャリアアンカーを持つ人もいます。* キャリアアンカー診断結果(私の場

2022/6/8主にITとかセキュリティの記事

勤怠システムがランサム被害、総当たり攻撃で侵入か – ヴィアックス

https://www.security-next.com/137056保護者の約1割が子どものネット履歴を確認 – 国内外でギャップも

https://www.security-next.com/137115メール誤送信後の対応、「上司に報告」2割強

https://www.security-next.com/137112ランサムウェア:安全なバックアップは企業の最終防衛線(6/6)

https://ascii.jp/elem/000/004/093/4093798/?rss月桂冠、不正アクセス受け個人情報流出の可能性(6/6)

ランサムウェア攻撃が2021年に急増–ベライゾン調査(6/6)

https://japan.zdnet.com/article/35188490/QRコードに潜むリスクと、サイバー攻撃から身を守るための7つの方法(6/5)

https://new

2022/6/7主にITとかセキュリティの記事

フィッシング攻撃、地域密着の信販会社を立て続けに標的に

https://www.security-next.com/137103フィッシングURLが約1.7倍、過去最多更新 – 同一IPアドレス上に大量の偽サイト

https://www.security-next.com/137082複数の文化施設が改ざん被害 – 不正サイトに誘導

https://www.security-next.com/137085メール通知サービスで個人情報が閲覧できる脆弱性 – 第一生命

https://www.security-next.com/137076認証飲食店PRで店舗ではなく申請者住所を誤掲載 – 香川県

https://www.security-next.com/137079国内のランサムウェア遭遇リスクが4割近く上昇

https://www.security-next.com/136467大企業のサイバー対策、4割に危険性 車や機械目立つ(6/5)

https://www.nikkei.com/article/DGXZQOUC15C8V0V10C22A4000000/

嘘みたいなセキュリティインシデント

# はじめに

筆者が退職した企業の職場で直属の上長から聞いた話です。(体験記でなく申し訳ないです)

※色々考慮してぼかしている部分が多々あります## 概要

東京のとある企業に務めていました、体系はSESでした。

こんな感じです。(本当はもっと下でしたが)

元請けはもちろんA社、筆者はB社所属、インシデント発生がC社です。

## ざっくり結論と背景

■ざっくり結論

何が起きたか結論から言うと

「ヒューマンエラー」による「セキュリティインシデント」です。■背景

B社もC社も元請けであるA社に出向する必要がありました。

開発諸々は良いとして、当然「検証環境、本番環境」など、

顧客のデータが入っているサーバルームがあるわけですね。A社出入り用ICカードでの出退勤管理、

サーバルーム入室用ICカ

【マルウェア解析】5月末に出てきた変なファイルの解析をしてみた【セキュリティ】

# 初めに

どうも、クソ雑魚のなんちゃてエンジニアです。

今回は5月末ごろに確認された新型?(手法は前からあったと思うが、脆弱性が新しい)のマルウェアの解析をした際の記事を書こうかなと思う。

実際にマルウェアをローカルに落として解析するので、あまり経験がない方は試さないほうがいいかと思うが、興味があれば是非ともマルウェア解析をしてみてほしい。

※というのも筆者も初心者なので、アセンブリの知識は乏しい。

その点ご了承いただければと(アセンブリ使わないけどね。)乞うご期待!

# 目次

+ 今回の背景

+ マルウェア調査

+ 公開情報調査

+ ローカル環境での分析

+ Follinaへの対処

+ まとめ# 今回の背景

5月の末ごろにこのようなTwitterでの発信があった。Interesting maldoc was submitted from Belarus. It uses Word's external link to load the HTML and then uses the "ms-msdt" scheme to execute PowerShell code.https://t.co/hTdAfHOUx3 pic.twitter.com/rVSb02ZTwt

— nao_sec (@nao_sec) May 27, 2022

本発信はMicrosoftの脆弱性CVE-2022-30190(通称「Follina」と呼ばれている、5/27ごろに

CASBとは

# 何の略?

CASB(Cloud Access Security Broker)の略称。

企業や組織の従業員がクラウドサービスを利用する際のセキュリティを一括管理する役割を果たすソリューションの総称のこと。例えば海外の顧客と気軽にコミュニケーションを取りたいと言う話になった際に、相手の国でよく使われているチャットアプリをダウンロードしたとします。チャットアプリもストアからダウンロードすれば一瞬で使えるようになるため、何の障壁もありません。ただ、実はこのチャットアプリがセキュリティ脆弱性があるものだったとしたら。。。。

と言う話になった時に、その会社のIT管理部門は何もすることができません。

こう言う問題を「シャドーIT」と言う。このような感じでクラウドサービスはインターネットに繋がってさえいれば利用できるため、現代ではさまざまなアクセスが存在します。すべての経路を把握・管理することは従来のセキュリティシステムでは難しい部分がありましたが、CASBはそのような問題を解決することができるのです。

https://enterprisezine.jp/news/detail/16099VMware製品の脆弱性突くサイバー攻撃続く、CISAがアラートを再度アップデート(6/3)

https://news.mynavi.jp/techplus/article/20220603-2358125/Chrome のセキュリティを Google Workspace と Cloud に拡張(6/3)

https://cloud.google.com/blog/ja/products/chrome-enterprise/extending-chromes-security-insights-to-google-cloud-and-workspace-products供給網へのサイバー被害、調査費を補償 MS&AD(6/3)

https://www.nikkei.com/article/DGXZQOUC279BC0X20C22A4000000/サポート終了の「Internet Exp

セキュリティ専門外のJavaエンジニアがTryHackMeで日本人100位になるまで

小坂と申します。主にバックエンドのJavaプログラマ・SEとしてごはんを食べています。

セキュリティの勉強のためにはじめたTryHackMeで日本人100位になったので、到達するまでの話を書きます。

# お断り

煽り気味のタイトルですが、最初に申し上げておきます。

**日本人100位といっても大したレベルではありません。**

のちほど記載するTryHackMeのハンズオンやCTFを地道に進めていけば、ポイントが貯まっていき、

そのポイントの累計がランキングに反映されます。

私のようにセキュリティ専門外の人間でもこのレベルであれば時間をかければ到達可能ですし、

何よりまだセキュリティスペシャリストとして全く通用しないレベルだと自覚しています。とはいえ、一旦日本人100位という地点を中間目標としていたところでもあるので、まとめることにしました。

2022/6/4主にITとかセキュリティの記事

2021年のフィッシング報告、前年比約2.3倍に – 約53.6%がEC系

https://www.security-next.com/136997WP向けプラグイン「Modern Events Calendar Lite」に脆弱性 – 修正されるもWordPress.orgでの提供は中止に

https://www.security-next.com/137034東京電力の「くらしTEPCO web」装うフィッシング攻撃が発生中

https://www.security-next.com/137032クラウドのDB消去をテーマとしたセミナー実施 – DBSC

https://www.security-next.com/137048リモートデスクトップ経由で侵入か 人事システムにランサムウェア攻撃 社員の給与情報など暗号化(6/2)

https://www.itmedia.co.jp/news/articles/2206/02/news106.html3Dセキュアのアップデート警告を装うフィッシングメールが登場(6/2)

https://news.mynavi.jp/

「ホワイトハッカーの教科書」を読んでみた

# ホワイトハッカー

最近この本が面白そうだなって思って購入して読んでみました。

[ホワイトハッカーの教科書](https://amzn.to/3NPVYXd)

ざっと読んでみたので、大事かなっていうのを残しておきます。

※対象レベルは初級レベルです。### 概要

主にセキュリティに関する内容(と思って読んでます)。セキュリティに関しては一般的な知識を知っておくだけでも大分違います。### ホワイトハッカーとは?

セキュリティを専門とし、法令遵守できる知識を持ち、倫理観を持った上で善良な方面に専門スキルを活かすハッカーを指す。

ホワイトハッカーという職業があるわけではなく、ある一定の評価をされたりコミュニティへの貢献などで評価された場合に得る資格

セキュリティエンジニアの延長線上にあるもの?ぐらいの認識です。### 本書の大まかな内容について

どうしたらホワイトハッカーやセキュリティエンジニアとして成長していけるかというのを示している本。

具体的なセキュリティ問題などに触れているわけではなく、手法や知識、資格などを概念的に説明しているのがメインの内容。

個人的に読んでみて気

2022/6/3主にITとかセキュリティの記事

自治体向けSaaSでデータ消失、最大257団体に影響 – 同期操作のミスで

https://www.security-next.com/137003フィッシング対策GLが改訂 – 実施すべき要件に「本文中リンクをクリックしないこと」

https://www.security-next.com/136994印刷通販サイトの情報流出 – 外部調査であらたな対象者が判明

https://www.security-next.com/136960ゆうちょ銀装うフィッシング攻撃 – 24時間以内のアクセス求める

https://www.security-next.com/137019Instagram・Zoom・LinkedInなどでアカウントの「事前ハイジャック」が可能な脆弱性が発見される(6/1)

https://gigazine.net/news/20220601-account-pre-hijacking/先週のサイバー事件簿 – 「EmoCheck」最新バージョンを公開(6/1)

https://news.mynavi.jp/article/20220601-secu

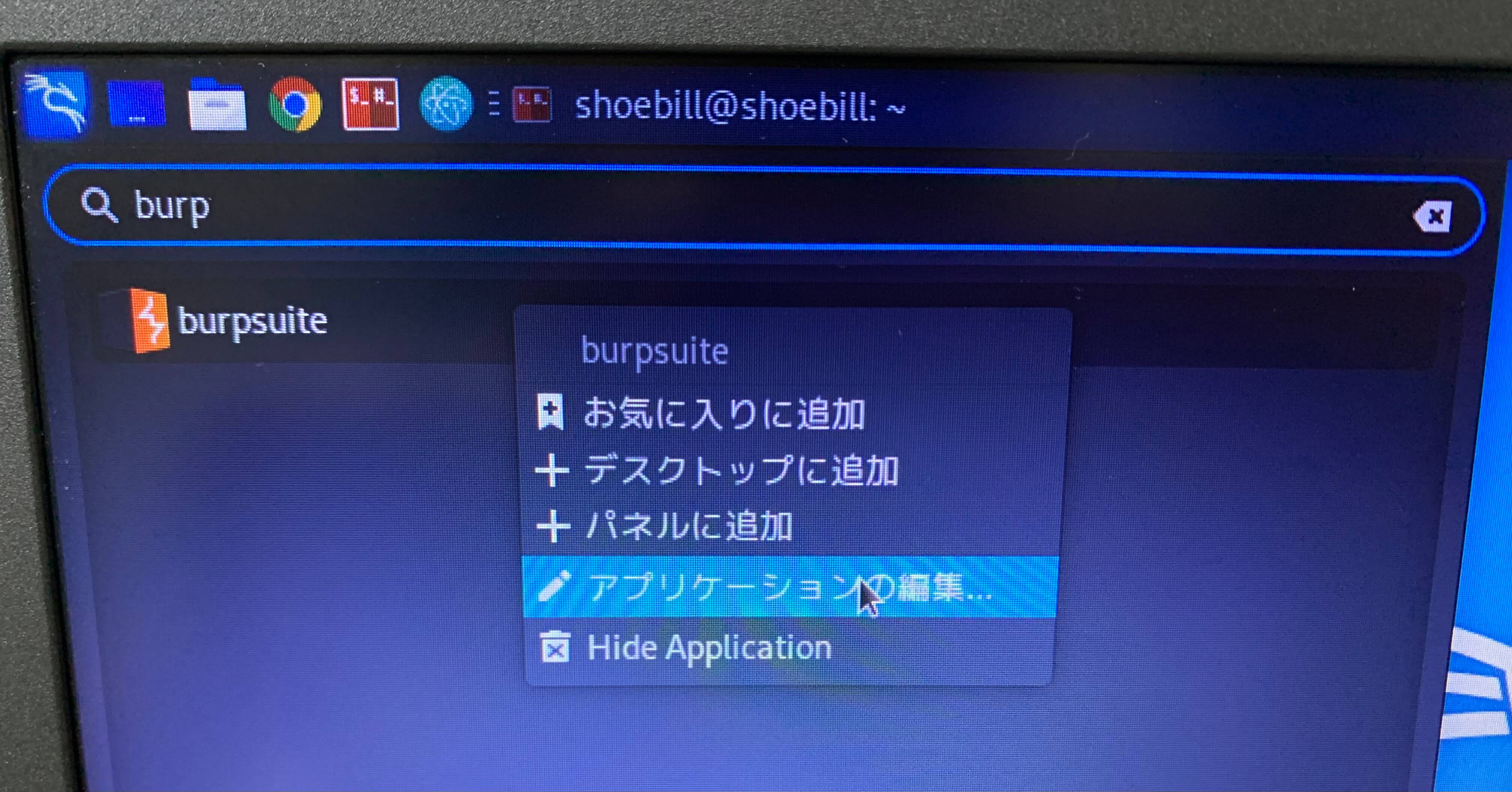

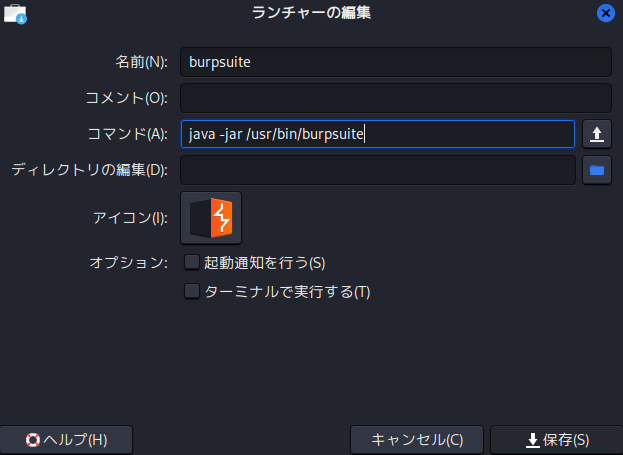

KaliでBurpSuiteが起動しない

一番左上にあるKaliのメニュー(正式にはWhisker Menu)を開いて「burp」と検索。

出てきたBurpSuiteのアイコン上で右クリックすると、上の画像のようにメニューが表示される。

そこで「アプリケーションの編集」をクリック。

その後、下の画像の通り「コマンド(A)」の部分に

“`

java -jar /usr/bin/burpsuite

“`と書いて保存する。

これでOK.

エクスプロイトコード とは

## 勉強前イメージ

なんかセキュリティのやつで

誰かに攻撃仕掛ける系のコード?## 調査

### エクスプロイトコード とは

本来はコンピュータの脆弱性やセキュリティホールの有無を検証、また動作を再現するために作られたプログラムのことを指します。

しかしそれが転じて不正アクセス等に悪用されることもあり、攻撃などが簡単にできるため問題となっています。### エクスプロイトキットの例

– Angler

高速でよく使用されているキットの一つ。

コンピュータのHDDではなく、メモリから実行する特徴がある。– Nuclear Pack

javaなどの脆弱性をつくエクスプロイトキット

– EaaS

SaaSをもじったものでエクスプロイトキットをサービスとして提供行うもの。

容易に攻撃ができる### エクスプロイトコードの対策

何度も同じものですが、以下になります。

– セキュリティソフトの導入

– 不審なメールは開かない

– ソフトウェアやOSを最新にする## 勉強後イメージ

メリットを悪用したパターン・・・

こんな攻撃方法があるよ!ってことはできるってこ

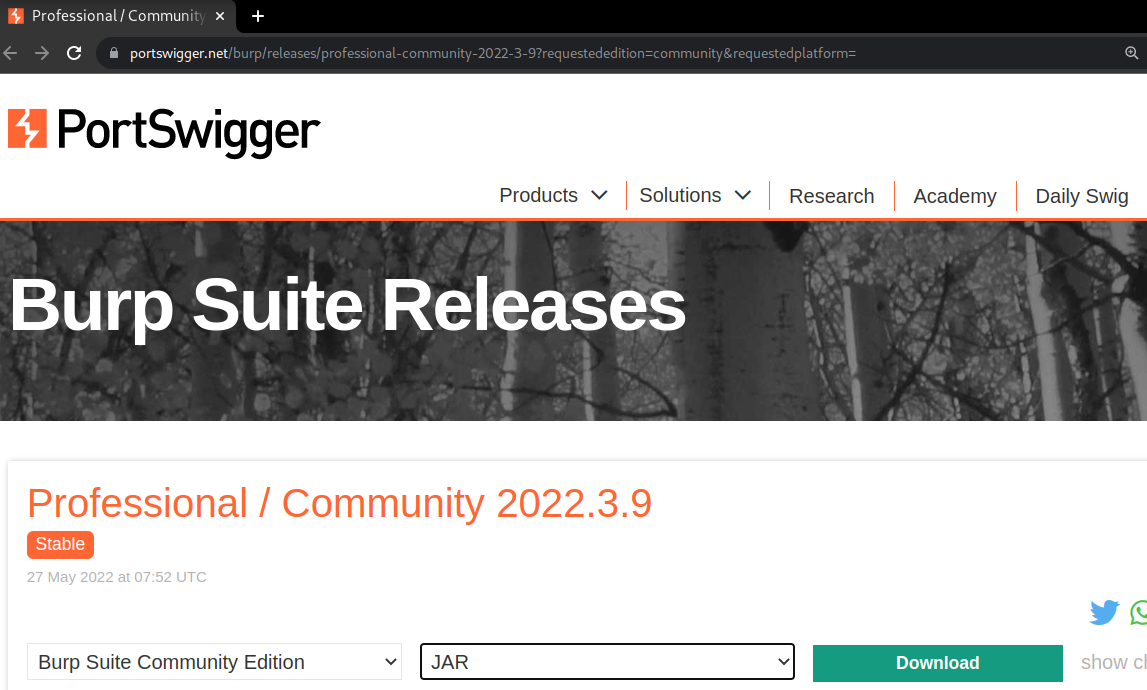

KaliのBurpSuiteをアップデート

やることとしては、最新のjarファイルを/usr/bin/burpsuiteにコピーするということ。

# BurpSuiteのアップデート

まずは下記のページ

https://portswigger.net/burp/releases/professional-community-2022-3-9?requestededition=community&requestedplatform=

に行き、jarファイルをダウンロードする:

次に、そのダウンロードしたjarファイルを**burpsuite**にリネームする:

“`

mv burpsuite_community_v2022.3.9.jar burpsuite

“`それに実行権限を与えてやる:

“`

chmod +x burpsuite

“`BurpSu

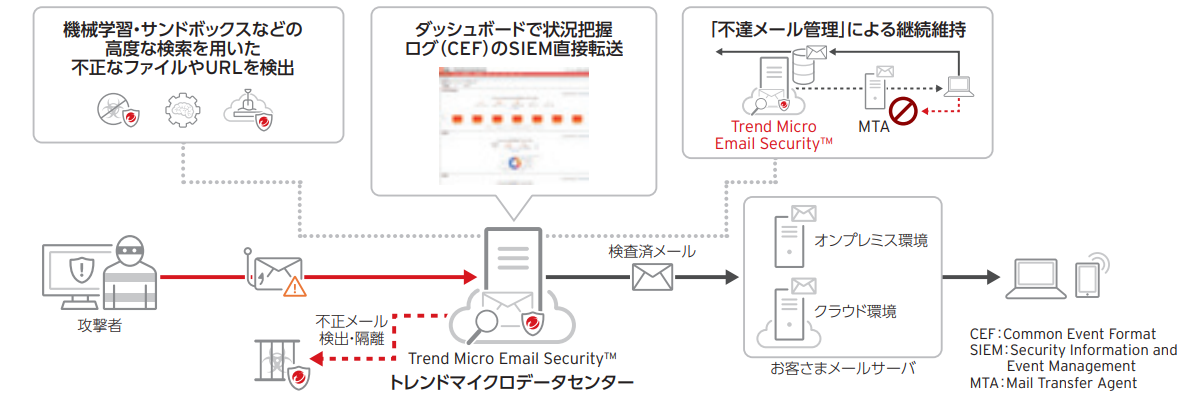

新機能を試してみた!Trend Micro Email Security – スプーフィング検出の強化編

皆さん、こんにちは。

トレンドマイクロのソリューションアーキテクトの高橋です。本記事では、トレンドマイクロのクラウド型メールセキュリティ製品となる

Trend Micro Email Security™(以下、TMEmS)の新機能をご紹介する記事となります。製品をご利用中のお客さまやご利用を検討されているお客さまにお役立てできれば幸いです。

# Trend Micro Email Security とは?

まずは、本記事で登場する TMEmSについてご紹介します。

TMEmSは、トレンドマイクロが提供するクラウド型メールセキュリティ製品です。

機械学習やサンドボックスなどの先進技術と実績ある技術を融合し、クラウドでメールからの脅威を防御を実現します。

# TMEmSの新機能について

TMEmSでは、お客さま環境の保護を強化する

2022/6/2主にITとかセキュリティの記事

「MSDT」にゼロデイ脆弱性「Follina」 – MSが回避策をアナウンス

https://www.security-next.com/136947交通関連サービスのフィッシングサイトが増加 – BBSS調査

https://www.security-next.com/136955フィッシング攻撃で150万ドル相当のムーンバードNFTが遮断される(5/31)

https://nextmoney.jp/?p=50738九州カードを偽装したフィッシング確認、注意を(5/31)

https://gunosy.com/articles/ajQfSウェブサイト閲覧で勝手にマルウェアをダウンロードする「ドライブバイダウンロード攻撃」への対策(5/31)

https://ascii.jp/elem/000/004/093/4093004/?rssIEC 62443とは何か、工場のサイバーセキュリティ対策のカギを握る国際標準を解説(5/31)

https://monoist.itmedia.co.jp/mn/articles/2205/31/news006.html月桂冠にラ

django rest framework とcsrf_exempt

まずこちら

https://qiita.com/romgaran/questions/3fbf576fd34e8baf468fDjango 3.0

djangorestframework 3.13.1もしかしたらこの問題は多くの方に気に留められないかもしれませんが、

検索してもわかりやすい回答が見つからなかった上に、質問コミュニティに出しても即答してくれる方がいなかったので、書き残しておきます。djangorestframeworkは、デフォルトの状態でcsrf_exemptです。他のバージョンはちょっと確認してないですが。

これを知らずにログイン不要の投稿システムを作ってしまうと、余裕でCSRF攻撃ができてしまいますね・・・。

赤の他人サイト利用者のIPを使って爆破予告・・・とかしちゃうやつです。APIViewを用いて、postで投稿を行う時はpostメソッドの上に@method_decorator(csrf_protect)を付けましょう。

何でも通してしまうので、もしかしたら気付かれないかもしれないですが、APIViewはデフォルトでCSRF免除のようです

情報セキュリティ 安全な状態を維持する

# 情報セキュリティを学んだまとめ

まず初めに

サービスを行う上でたくさんの重要な情報を所有しているにも関わらず、情報セキュリティに詳しく知らないことへ危機感を感じ学んでみようと思いまとめたものです。

知識はほぼゼロなので誤っている部分もあるかと思いますが、何か参考になればと思います。## そもそも情報セキュリティはなぜ学ばないといけないのか

そもそも情報セキュリティ学ぶ理由として、**個人情報流出**のニュースなどをちょくちょく見ることがあります。

**情報漏洩**は会社としての評判が落ちるだけでなく、業務停止命令などビジネスに及ぼす影響はかなり高いです。その**情報漏洩**は様々な原因から発生してしまいますが、その1つとして**ハッキング**が該当します。

重要な情報を所有する側として、安全なWEBサイトを作ることや、会社を継続するために情報セキュリティを学ぶことで**情報漏洩のリスクを減らす**ためには不可欠かと思います。

また、**ハッキングからデータを破壊されたり改ざん**されサービスを続けられなくなるリスクも減らすことができます。## 情報セキュリティとは何なの

2022/6/1主にITとかセキュリティの記事

SAJ、サイバーセキュリティボランティア制度を創設 – 人材不足の公益団体を無償支援

https://www.security-next.com/136917WordPress向け連絡先管理プラグインに深刻な脆弱性

https://www.security-next.com/136909不正アクセスで顧客のクレカ情報流出の可能性 – 教材販売サイト

https://www.security-next.com/136919LINEスタンプ利用を販売者に把握されるおそれ – レポート機能を一時停止

https://www.security-next.com/136922「Avast」にDLLハイジャックの脆弱性 – 2月の更新で修正済み

https://www.security-next.com/136907ランサムウェア対策、“バックアップだけ”はバックアップにあらず 米セキュリティ企業が考える最新対策法(5/30)

https://www.itmedia.co.jp/news/spv/2205/30/news116.htmlそのホームページ大丈夫?