- 1. ECS Execを使ってコンテナにアクセスする手順

- 2. Falco Ruleを紹介するシリーズ – Delete Bucket Encryption

- 3. AWS Budgets コスト予算の設定方法

- 4. いまさらAI学んでみた(第5回)

- 5. 入門 AWS CloudFormation #3(EC2とパラメータ編)

- 6. AWS CLIでバケットのファイルをローカルにダウンロードする

- 7. Amazon Chime のユーザー管理で Active Directory 連携をしてみた

- 8. 【2023年1月版】LightsailでWordPressを構築してみた

- 9. CloudFront to ALBで502エラー|原因はキャッシュキーとオリジンリクエストが未設定

- 10. [AWS]Lambdaに送られるIot topicのpayloadにtopic名を含める方法

- 11. AWS上に構築した IBM Security Verify Access のリソース監視を行う①

- 12. RDS Blue/Green デプロイを試してみた

- 13. EC2をSlackで簡単に監視する

- 14. AWS Api Gateway APIを登録する

- 15. AWSでDatabricksをデプロイするためのクラウドエンジニア向けベストプラクティスとガイダンス:パート1

- 16. AWS RDSのインスタンス追加時にクラスターのタグを引継ぐ

- 17. AWS ApiGateway APIタイプを選択で何を選択すればよいのか迷った

- 18. 久しぶりにSagemakerStudio起動しようとしたらできなかった話

- 19. Amazon Cognitoを初めて触ってみた。

- 20. [雑メモ]サブネットの利用可能なIPアドレス数を取得する

ECS Execを使ってコンテナにアクセスする手順

## 前準備

#### 1. session-manager-puginのインストール

[(オプション) AWS CLI 用の Session Manager プラグインをインストールする](https://docs.aws.amazon.com/ja_jp/systems-manager/latest/userguide/session-manager-working-with-install-plugin.html)

#### 2. タスクのIAMロールにSSMエージェント実行用ポリシーをアタッチ

“`json

{

“Version”: “2012-10-17”,

“Statement”: [

{

“Effect”: “Allow”,

“Action”: [

“ssmmessages:CreateControlChannel”,

“ssmmessages:CreateDataChannel”,

“s

Falco Ruleを紹介するシリーズ – Delete Bucket Encryption

本シリーズでは、ランタイム脅威検知のデファクトスタンダードであるFalcoの検知Ruleを、1つの記事で1つ簡単に紹介していきます。

ランタイムセキュリティやFalco自体の概要を知りたい方はこちらのブログ記事をご参照ください。

今回ご紹介する検知Ruleは「Delete Bucket Encryption」です。

# Rule記述

“`

– rule: Delete Bucket Encryption

desc: Detect deleting configuration to use encryption for bucket storage.

condition:

ct.name=”DeleteBucketEncryption” and not ct.error exists

output:

A encr

AWS Budgets コスト予算の設定方法

# 概要

AWSの不正利用により、多額の請求がされました。今後は、この様な事がない様に、、AWS Budgetsを 使ったコスト予算の設定を行ったので、備忘録も兼ねて設定の仕方を説明します。:::note alert

2023/01/24時点での設定方法

:::# 設定方法

1. ヘッダーにある検索バーから `AWS Budgets`と検索して、AWS Budgetsの画面を開く2. 画面内に予算の作成がある為、そのボタンを押下する

3. 予算の設定を選択する。AWSの利用料金が設定金額より超えない事を通知するのみであれば、テンプレートの使用が無難だと思われます。

(今回はテンプレートで設定します。)です。さて、[前回](https://qiita.com/Suguru-Terouchi/items/06c8d5dda3a6de4fd33c)お正月明けで少しお茶を濁す形にしてしまいましたが、

今回からいよいよ実践に入っていきたいと思います。これまで基礎的な知識要素について書いてきましたが、人によってはここから難易度が上がってきます。

どれくらい上がるかというとサルからチンパンジーくらいになりそうです。

さっきまで頭にバナナ乗っけて喜んでたヤツが道具を使いだすレベルです。

はい、冗談はさておき本題に入っていきます、実践編の第一弾としてなにやるか色々迷いましたが、

SageMakerのチ

入門 AWS CloudFormation #3(EC2とパラメータ編)

インフラやクラウドの専門というわけではないのですがそろそろIaC周りもちゃんと勉強しておきたい・・・という感じなのでAWSのCloudFormationについて入門しつつ復習として記事にまとめておきます。

※とりあえず最初ということでEC2を絡めたごく基本的なところの記事を書いていきます。将来もしかしたら3記事目以降を執筆して追加のEC2関係や他の様々なサービスや機能などにも触れていくかもしれません。

# 注意事項と前記事までの振り返り

本記事の処理を動かすとEC2関係などで色々と追加になったり起動したりします。その辺はリソースの停止や削除などをしないとお金がかかったりしてくる可能性があるためご注意ください。

また、本記事は3記事目となります。前回までの内容を踏襲していく形となっているのでご注意ください。

1記事目:

https://qiita.com/simonritchie/items/330391e741f394897550

2記事目:

https://qiita.com/simonritchie/items/a1922199a5b6d131dca9

前回までに

AWS CLIでバケットのファイルをローカルにダウンロードする

## はじめに

意外と忘れるAWSバケットの中身をローカルに保存するコマンド。

備忘録として残しておく。## 方法

下記のコマンドを入力すると指定したバケットの中身をすべてローカルに一括でダウンロードすることができる。

フォルダ構造もそのまま再現してくれる。AWSCLIのダウンロードをしていない方はする必要があります。([参考](https://docs.aws.amazon.com/ja_jp/cli/latest/userguide/getting-started-install.html))

“`

aws s3 cp s3://コピー元バケット名 パソコンのコピー先フォルダ –recursive

“`## 参考文献

https://blackbird-blog.com/aws-s3-cli-download

Amazon Chime のユーザー管理で Active Directory 連携をしてみた

# はじめに

Amazon Chime というコラボレーションのためのサービスが AWS で提供されています。リモート会議、画面共有、チャットなど、遠隔でお仕事をするための機能が提供されています。

https://aws.amazon.com/jp/chime/

Amazon Chime では、ユーザー管理をローカル管理 or Active Directory 管理 or Okta 管理の 3 種類から選択可能です。今回は、Active Directory のユーザーを使って、Amazon Chime にログインする方法を紹介します。

より詳細が気になる方は、次の AWS Document も参照してみてください。

Active Directory 管理

https://docs.aws.amazon.com/ja_jp/chime/latest/ag/active_directory.htmlOkta 管理

https://docs.aws.amazon.com/ja_jp/chime/latest/ag/okta_sso.html# AD on EC2 を作

【2023年1月版】LightsailでWordPressを構築してみた

# 前提条件

– AWSアカウント作成済み# LightsailコンソールでWordPressインスタンスを作成する

AWSマネジメントコンソールにログイン後、検索ボックスでLightsailを検索し、Lightsailコンソールを開きます。

Lightsailコンソールを開いたら、インスタンスの作成をクリックします。

インスタンスを作成するリージョンを選択します。

→ ALB → EC2 → RDSのような構成で502エラーが発生しました。# 原因

CloudFrontで502が発生する原因は様々ありますが自分のケースではCloudFrontのビヘイビアタブのキャッシュキーとオリジンリクエストの設定が初期設定のままというのが原因でした。# キャッシュキーとオリジンリクエスト

CloudFrontのコンソールからビヘイビアタブを開くと「キャッシュキーとオリジンリクエスト」という項目があります。

ここで何を設定しているかというとHTTP通信でやりとりされるクッキーやクエリ文字列などの情報をCloud Frontに保存するかどうかという設定を行なっています。これらの設定をすることで通信処理によっては表示速度を速められたりします。# 設定

前提として今回はパスパターンがデフォルト(*)の設定を行います。

つまり全てのファイルに適用されるものですので当然PHPなどの

動的なプログラムファイルも含まれま

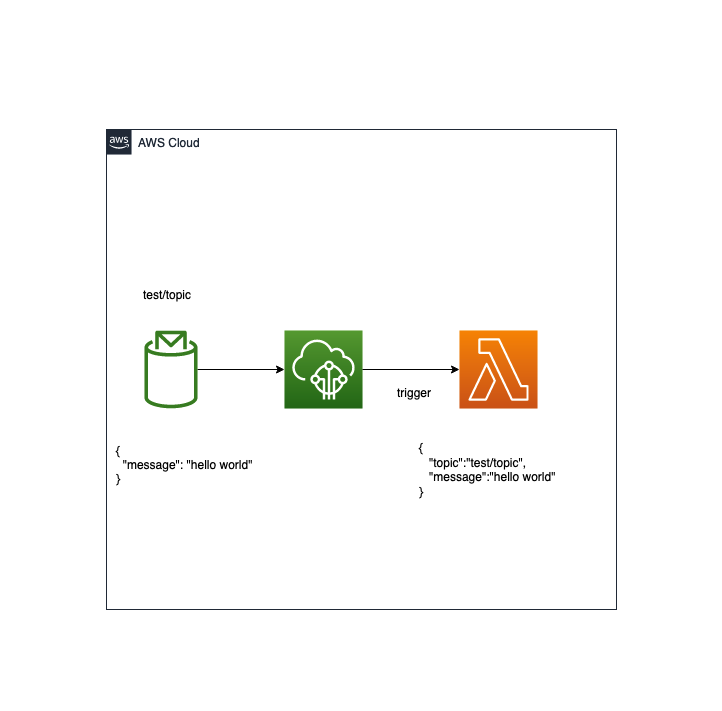

[AWS]Lambdaに送られるIot topicのpayloadにtopic名を含める方法

# はじめに

LambdaをトリガーするIot topic ruleのtopic名を取得する必要があったので、そのやり方について調べてみました。# やりたいこと

Iot topicへのメッセージ発行をトリガーにLambda関数を実行し、そのLambda関数のhandlerのeventに渡されるpayloadに、該当topicのtopic名を含めたい。図で表すとこのようなイメージ

# やり方

結論から言うと、topic ruleのクエリでtopic()関数を使うことで実現可能です。試しにIot topic ruleを作成し、Lambdaトリガーを設定してみます。

Iot Core管理コンソールを開き、「メッセージのルーティング > ルール」をクリックします。

「ルールを作成」をクリックします。

今回は構築したIBM Security Verify Accessのリソース監視について調査しました。

# AWS Cloudwatchのメトリクスについて

AWS Cloudwatchのメトリクスとして、標準メトリクスとカスタムメトリクスがあります。

(参考・引用元)

標準/カスタムの差異がわからない状態で拝見して大変参考になりました。

[Cl

RDS Blue/Green デプロイを試してみた

# RDS Blue/Green デプロイを試してみた

## なぜテストするか

– RDSから除外されるMySQLのバージョンがアナウンスされた

– バッチリ当てはまるインスタンスがあった

– 切り替えテストをやっていると、RDSの画面にBlue/Greenデプロイのアナウンスが有ることに気がついた

– やってみよう## テスト概要

– db.t3.micro(MySQL5.7.40 → MySQL8.0.31にアップデートする)

– Blue/Green切り替え前に稼働系に書き込みを行って、待機系に反映されることを確認

– 実際に切り替えを行う際の挙動を確認(ダウンタイム計測など)## やってみた

1. 適当にインスタンス作成

– db.t3.micro

– MySQL5.7.40

– マルチAZなし、バックアップ無し

1. Blue/Greenデプロイ環境の作成

MySQL8.0.31にアップデートする以外はデフォルトのままで作成

と申します。

初のQiita記事投稿です。今回は「EC2が終了したことに気づきたい!監視する方法ないの!?」

という質問(要望)を受け、EC2 をの監視システムを作りました。作る上では「簡単に」というのを意識しました。具体的には以下です。

– スクリプトを書かない

– マネージドサービスを使う

– Slackで通知させる最終的に、**ステータス と CPU使用率 が監視できるようになりました。**

# 目次

### ひとまずステータスを確認できるようにする

1. [構成図](#01_image)

1. [構築手順 – Amazon SNS](#02_sns)

1. [構築手順 – AWS Chatbot](#03_chatbot)

1. [構築手順 – Amazon EventBridge](#04_eventbridge)

1. [Slack通知](#05_result)

### CPU使用率も監視できるようにする

6. [追加構成 – AWS

AWS Api Gateway APIを登録する

# 概要

– APIの情報をApi Gatewayに登録する方法をまとめる。

# 情報

– 登録するAPIの情報を下記にまとめる。

| 項目 | 情報 | 備考 |

| — | — | — |

| URL | /foo/var | |

| メソッド | GET | |# 方法

1. AWSにログインしApi Gatewayのページに移動する。

1. 左サイドバーの「API」をクリックし、初回作成の場合は「REST API」の「構築」をクリックする。

– 各APIタイプに関しては下記を参照

– [AWS ApiGateway APIタイプを選択で何を選択すればよいのか迷った](https://qiita.com/miriwo/items/ddf149dba0d6a76b07b7)

1. 詳細情報を設定する(なお、下記の情報はAPIの作成後にも左サイドバーのAPI直下の設定から変更する事ができる。)| 項目 | 情報 | 備考 |

| — | — | — |

AWSでDatabricksをデプロイするためのクラウドエンジニア向けベストプラクティスとガイダンス:パート1

[Best Practices and Guidance for Cloud Engineers to Deploy Databricks on AWS: Part 1 \- The Databricks Blog](https://www.databricks.com/blog/2022/09/30/best-practices-and-guidance-cloud-engineers-deploy-databricks-aws-part-1.html)の翻訳です。

:::note warn

本書は抄訳であり内容の正確性を保証するものではありません。正確な内容に関しては原文を参照ください。

:::# クラウドエンジニア向けDatabricksアーキテクチャおよびワークフロー

クラウドエンジニアリングチームとして、お使いのAmazon Web Services (AWS)環境にplatform as a solution (PaaS)をデプロイするように、他のチームからリクエストを受け取ることは日常的なことでしょう。これらのリクエストは「POCのために開発用AWSアカウントにD

AWS RDSのインスタンス追加時にクラスターのタグを引継ぐ

# TODO

* コンソール上、急ぎリーダーを追加すると、タグ登録漏れに気付かない。

* 別途タグ未登録監視をしているが、できれば監視を減らしたい。# 対策

* LambdaでRDSのCreateイベントを拾い、タグ登録する# Lambda

“`python:lambda_handler Python3.9

import json

import boto3

from botocore import responsedef lambda_handler(event, context):

tagkey = “project” #必須タグ

dBClusterIdentifier = event[“detail”][“responseElements”][“dBClusterIdentifier”]

dBInstanceArn = event[“detail”][“responseElements”][“dBInstanceArn”]client = boto3.client(‘rds’)

response = client.de

AWS ApiGateway APIタイプを選択で何を選択すればよいのか迷った

# 概要

– ApiGatewayで新たにAPIを登録しようとした時にAPIタイプの選択画面でどれを選べばよいか迷ったので簡単にまとめてみる。

# ApiGatewayのAPIタイプ

– ApiGatewayでは下記4種のAPIタイプを選択する事ができる。

– HTTP API

– WebSocket API

– REST API

– REST API(プライベート)

– AWS側も迷うことを想定してそれぞれ選択画面で「こんなAPIを提供したいならこれ!」という具合に説明は記載してくれている。しかしもうちょっと深い情報がほしいのでそれぞれ調べてみることにした。

# WebSocket API

– 順番が前後して申し訳ないが、まずはWebSocket APIをまとめてみ

久しぶりにSagemakerStudio起動しようとしたらできなかった話

## 起こったこと

久しぶりにドメイン内に新規ユーザープロファイル作成してsagemaker studioを起動しようとしたら以下のエラー画面が表示されハマったのでメモ。

## なぜ起動できなかったか

エラーメッセージを見ていると「LifecycleConfig」「install-autoshutdoqn-extension」という単語が見つかりました。ライフサイクル…?となって確認すると、ドメインのライフサイクル設定に「install-autoshutdoqn-extension」がデフォルトで設定されていました。

(会社環境なので他メンバーが設定してくれていた模様)

コスト対策で一定時間経過したら自動でシャットダウンしてくれるスクリプトを仕込んでくれていました。

くわしくCloudWac

Amazon Cognitoを初めて触ってみた。

## 1. はじめに

11月から新案件に参画し、Amazon Cognitoを設定する役割を担当しました。

Amazon Cognitoって何? OCIDって何? JWTって何? と分からない事ばかりですが、チームメンバーにサポートして頂いて何とか進められております。今回はAmazon Cognitoを初めて触り、詰まった箇所について備忘録としてまとめたいと考えております。

## 2. 環境・構成図

## 3. 詰まった点について

### ① Amazon Cognitoを利用して、電話番号・メールアドレス宛に検証リンクを送りたい!

#### 調査結果まとめ

– ユーザサインアップ時にメールアドレスを必須とした場合は、Amazon Cognitoが提供している機能で検証リンクを送信する事が出来る。

以下の設定画面で

[雑メモ]サブネットの利用可能なIPアドレス数を取得する

コマンド。

“`

aws ec2 describe-subnets \

–filters “Name=tag-key,Values=Owner” “Name=tag-value,Values=okada” \

–query ‘Subnets[*].{SubnetName:Tags[?Key==`Name`] | [0].Value, AvailableIp:AvailableIpAddressCount}’ \

–output table

“`以下、実行結果。

“`

————————————

| DescribeSubnets |

+————–+——————-+

| AvailableIp | SubnetName |

+————–+——————-+

| 251 | okada-subnet-01 |

| 251 | okada-subnet