- 1. アプリのデプロイパターンの選定ポイント

- 2. Terraform勉強-第32回:DockerイメージをAWS Lambdaでデプロイし、イメージのバージョンをハッシュ管理する(PythonコードをDockerイメージにしてECRにプッシュし、Lambda関数で使用)

- 3. 【メモ】AWSとStreamlitを使っていたらERR_CONNECTION_TIMED_OUTが出まくった話

- 4. AWS DEA合格体験記

- 5. オンプレからのAWS移行手法と移行戦略

- 6. 社内で使える居酒屋共有アプリを作ったンゴ 【Map’ngo🍺】

- 7. たぶんできる! AWS無料利用枠でスケーラブルウェブサイト構築 ハンズオンをELBのパブリックアドレスにはIPv6だけを割り当てて無料でやりきる!!!

- 8. AWS Direct Connect と VPN の利用検討の整理

- 9. Transit Gateway入門

- 10. API Gateway + API Key認証で403エラーが返ってきた際に対処したこと

- 11. AWS Tagを登録して検索したけど、やり方によって結果が違う!?

- 12. 仮想化を調べることに終止符を打つ

- 13. EC2 AMIを自動で取得するスクリプトを検証してみた

- 14. 初めての個人開発:フレンド機能付き匿名ブログ

- 15. AWS CDK vs Terraform: 主要コマンドの比較ガイド

- 16. Amazon InspectorからSBOMを出力する

- 17. Direct Connect Gateway (DXGW)とVGWとVIFのまとめ

- 18. オートスケールで起動する際にIPアドレスごとの処理を実行してIP固定っぽい構成を作る。

- 19. 【AWS Jr.Champions】Jr.Championsになって良かったこと3選

- 20. AWSのアイデンティティサービスについて簡単にまとめてみた

アプリのデプロイパターンの選定ポイント

AWS CodeDeployには、LambdaやECSなどのデプロイに使用できるさまざまなデプロイ方法があります。

それぞれのデプロイ方式の使い分けを調べてみました~

# All-at-once (一斉デプロイ)

### 概要

新しいバージョンがすべてのユーザーに即時適用されます。### メリット

デプロイが高速で、シンプルです。

環境が少数であればデプロイ管理が容易。### デメリット

新しいバージョンにバグがある場合、全ユーザーに影響します。

ロールバックが発生すると、全ユーザーが影響を受けるため、慎重にリリースする必要があります。### ユースケース

開発環境やテスト環境などでのデプロイ。

サービス影響が小さいバグ修正。

システムが単純で、障害に強いアーキテクチャの場合。# Blue/Green デプロイ

### 概要

現行バージョン (Blue) を保持しつつ、別の環境に新バージョン (Green) をデプロイします。新バージョンの検証後に切り替え、問題があれば簡単に旧バージョンに戻せます。### メリット

現行環境を維持したまま新しいバージョンをテスト

Terraform勉強-第32回:DockerイメージをAWS Lambdaでデプロイし、イメージのバージョンをハッシュ管理する(PythonコードをDockerイメージにしてECRにプッシュし、Lambda関数で使用)

githubリポジトリ:https://github.com/shu130/terraform-study32

## ディレクトリ

“`plaintext

.

├── image_digest.txt # Dockerイメージのハッシュファイル(自動生成)

├── docker

│ └── Dockerfile # Lambda実行環境をDockerで定義

├── src

│ ├── app.py # Lambda関数のPythonコード

│ └── requirements.txt # Python外部ライブラリインストール用

└── terraform

├── ecr.tf # Dockerイメージ格納用リポジトリ

├── lambda.tf # Lambdaの構成とECRのプッシュ設定など

├── iam.tf # Lambda関数のアクセス権限

├── s3.tf # ハッシュファイルとLamb

【メモ】AWSとStreamlitを使っていたらERR_CONNECTION_TIMED_OUTが出まくった話

## はじめに

初めましての人もそうでない人もこんにちは!今回はタイトルの通りエラーが出まくって軽く詰んだことが直近であったので同じようなことがないよう個人的なメモ用として書いていこうと思います!

今回は、2024年11月ごろにエラーが発生し、解決後すぐに記事を書いたのでバージョンの違いなど気をつけてください!ぜひ最後まで見ていったら嬉しいです!

## 背景

現在、AWSを使ったChatBotの開発を進めていて、技術は`Python`とそのフレームワークである`Streamlit`を使っています!開発を進めるにあたってインスタンスを起動させてVSコードを使って接続したり、環境構築をしたりなど色々設定をしました!

そしてテスト実行として以下のコードを入力して実行をしました!

“`python:app.py

import streamlit as st

st.write(“streamlit”)

“`

すると`ERR_CONNECTION_TIMED_OUT`というエラーが表示されてしまいました!調べた感じリージョンであったりセキュリティグループの影響であったりインタ

AWS DEA合格体験記

## **はじめに**

先日「[2025 Japan AWS All Certifications Engineersのクライテリア](https://aws.amazon.com/jp/blogs/psa/2025-japan-aws-all-certifications-engineers-criteria/)」がJapanAPNブログから発表されました。

私は前年2024年選出いただいており、2025年の追加で取得しなければならない資格も比較的少ないので今年もチャレンジしてみたいと思います。## **現状の資格保有状況(AWS)**

| 試験名 | 取得日 | 合格スコア | 受験スコア | 備考 |

|:-:|:-:|:-:|:-:|:-:|

| AWS Certified Cloud Practitioner | 2023/04/15 | 700 | 810 | |

| AWS Certified Solutions Architect – Associate | 2023/05/28 | 720 | 777 | |

| AWS Certifie

オンプレからのAWS移行手法と移行戦略

## 0.はじめに

NTTデータの鶴ヶ崎です。

公共分野の技術戦略組織に所属しており、普段はクラウド(主にAWS)を用いたシステム構築等を行っています。公共分野では2024年6月に閣議決定された[デジタル社会の実現に向けた重点計画](https://www.digital.go.jp/policies/priority-policy-program)にて、政府情報システムをガバメントクラウド上に構築することが求められているため、**オンプレシステムからのクラウドリフトやネイティブサービスへのクラウドシフトの流れがあります**。

上記流れに加え、以前AWSさん主催の研修に参加したのでその時の学びを定着させる意味でも、クラウド移行に関しての手法や戦略についてまとめようと思います。

※研修資料でなく、[代替のBlackBelt資料](https://pages.awscloud.com/rs/112-TZM-766/images/AWS-Black-Belt_2023_Migration-7R_1208_v1.pdf)を使用してまとめてます。## 目次

– [1.AWS移行のステ

社内で使える居酒屋共有アプリを作ったンゴ 【Map’ngo🍺】

## 前提

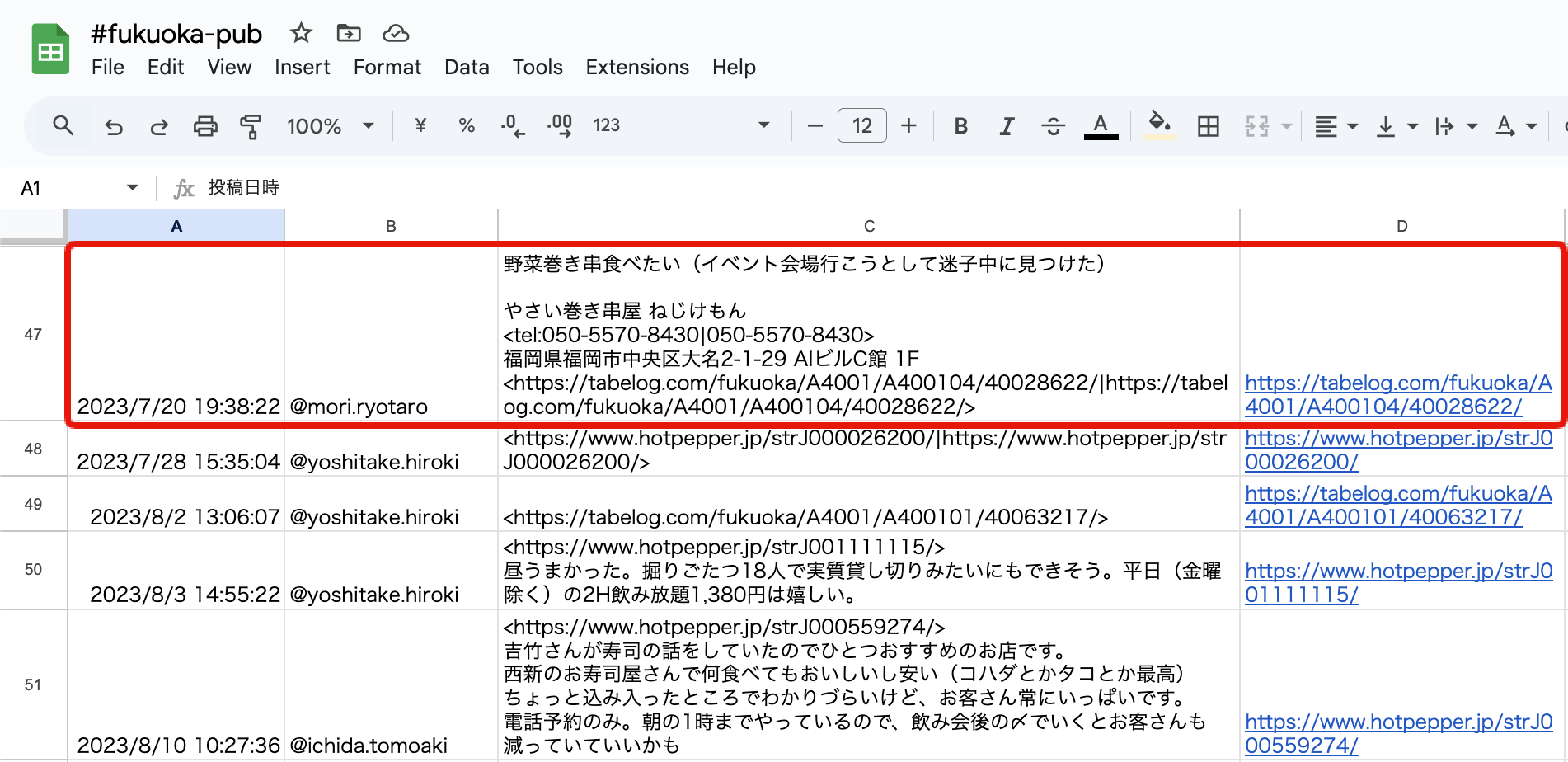

弊社には、「美味しかったお店」「行きたいお店」があったら、情報を共有する口コミ素敵Slackチャンネルがあります。

コミュニケーション円滑化も含め、こういうゆるいチャンネルって仕事の癒し場になるので本当に大切だと日々思っています。

それに知り合いの口コミに勝るものってないですよね。今までのこのチャンネルは、お店のURL(食べログ/ホットペッパー/Retty/ぐるなび)を共有すると情報がスプレッドシートに保管される、+ わいわいする というものでした。

[](https://gyazo.com/bcc0557a02e82d378a772434344b109b)

(URLを貼るとアーニャ(GAS)がスプレッドシートにお店情報を保存するます)[](https://gy

たぶんできる! AWS無料利用枠でスケーラブルウェブサイト構築 ハンズオンをELBのパブリックアドレスにはIPv6だけを割り当てて無料でやりきる!!!

# はじめに

AWSではパブリックIPv4アドレスは有料になりました。2024-11-09現在、$0.005/hです。世界的にIPv4が枯渇しているそうで、調達のための費用を利用者負担にしたようです

アカウント作成から12ヶ月間有効な無料利用枠では、**EC2インスタンス**のパブリックIPv4アドレスは750h(≒24h x 31日。つまり一ヶ月分)無料で使えます。EC2インスタンスのみです。ELBにパブリックIPv4アドレスを振る場合は課金対象になります。

この記事はELBにパブリックIPv6アドレスを振ることにより、[AWS無料利用枠でスケーラブルウェブサイト構築 ハンズオン](https://catalog.us-east-1.prod.workshops.aws/workshops

AWS Direct Connect と VPN の利用検討の整理

# 【AWS Direct Connect (DX)】

## 概要

Direct Connect (DX) は、オンプレミス環境とAWSの間をつなぐ専用の物理的な回線で、高速かつ安定した帯域幅を提供します。## 接続方式

専用回線による直接接続。## パフォーマンス

高速かつ一貫性のあるスループットを提供し、ギガビット単位(例:1 Gbps, 10 Gbps)の帯域幅が選択可能。

一貫した低遅延が特徴で、大量のデータを転送する際や、低遅延が必要なアプリケーションに最適。## セキュリティ

デフォルトでは暗号化が提供されないため、必要に応じてVPNトンネル(IPSec)などで暗号化を追加する。## コスト

専用回線のため、一般的にVPNよりコストが高いが、長期の安定した接続が必要な場合に適している。## 主なユースケース

AWSとオンプレミス間で、大容量データの転送やデータセンターの相互接続が必要な場合。

金融業界や医療業界など、低遅延で高帯域幅が求められるシステムでの利用。## Virtual Interface (VIF)の種類

### Private VIF

Transit Gateway入門

# 学習前

ネットワークのサービス…なんか色々してくれる(わかってない)# Transit Gatewayとは

公式ドキュメントによると、以下の通りです。>Amazon VPC Transit Gateways は、**仮想プライベートクラウド (VPCs) とオンプレミスネットワークを相互接続する**ために使用されるネットワークトランジットハブです。

https://docs.aws.amazon.com/ja_jp/vpc/latest/tgw/what-is-transit-gateway.html

要するに、「オンプレミスのネットワークと、クラウドのネットワークを繋ぐぜ!」なサービスですね。

::: note

ただ、必ずしもオンプレミスとの接続だけを行うわけではなく、複数VPCを繋ぐこともできます!

# はじめに

AWS は使った分だけ費用がかかるので、使わないリソースは削除しています。

リソースを検索するのに**タグ**を登録しますが、タグを検索する方法は複数あるので違いを体感してみました。**やり方によって結果が異なるので注意が必要です!**

**【検索対象】**

– タグ: Key = Project, Value = abc

– リソースは、VPC、EC2、S3、IAM などが含まれる

– リソースは、複数のリージョンで、グローバルも含まれる# AWS Resource Explorer

AWS Resource Explorer はリソース検索および検出サービスで、名前、タグ、 などのリソースメタデータを使用してリソースを検索できます。### タグ検索

– 表示 : all-resources

– クエリ : タ

仮想化を調べることに終止符を打つ

# はじめに

「あれ、なんだっけ」に終止符を打つシリーズです。皆さんは「仮想化」という言葉を何度調べたことがありますか? 仮想化は、現代のITインフラを支える重要な技術ですが、その仕組みは一見複雑に見えます。そこで今回は、仮想化検索に終止符を打つために、まとめます!

# 仮想化って何?

まずは仮想化についてAWSの記事を参照。https://aws.amazon.com/jp/what-is/virtualization/

なるほど、前提知識がないと全く頭に入ってこない。

そもそものハードウェアとかインフラとかその辺の超基礎的なインプットから整理した方が良さそう。# 仮想化の仕組みを図解

最初に全体像を図式化します。その後、各構成要素を説明していきます。

このように、仮想化技術によって、1台の物理マシン上で複数の仮想マシンを動作させられます。

登場人物は6人!

物理マシン、ホストOS、仮想化ソフトウェア、ゲ

EC2 AMIを自動で取得するスクリプトを検証してみた

## はじめに

EC2 AMIを取得するスクリプトを検証してみました。

**AMIの取得時にEC2を再起動しない且つディスクは削除終了にチェックを入れることです。**chatGPTにAMI取得スクリプトを教えていただき動作検証した結果を記事にまとめています。

### 前提条件

2つのEC2のAMIを取得する

※EC2は作成後、削除するためEC2のインスタンスIDは隠しておりません。**EC2の起動時刻がAMI取得後に変わらないことを確認する**

### AMI取得スクリプト

“`

#!/bin/bash# jqがインストールされているか確認

if ! command -v jq &> /dev/null; then

echo “jqがインストールされていません。インストールしてください。”

exit 1

f

初めての個人開発:フレンド機能付き匿名ブログ

「気になった匿名投稿を見つけた。どんな人なのか気になる」

「匿名で意見を吐き出したいけど、もし共感してくれる人がいるなら繋がってみたい」

と思ったことはありますか?

そんなニーズに応えるべく(そして私が使ってみたく)、匿名だけど繋がりを持てるアプリ「匿名フレンド」を作ってみました。

### 匿名フレンド

https://anonymous-friend-diary.com

# 開発のきっかけと背景

世の中に出回っているブログサービスやSNSは、実名のものと匿名のものに分かれています。ここで言う実名とは、誰が何を投稿したかがわかるという意味で使っています。– **実名サービス**: アメブロ、Instagram、Facebook、Xなど

– **匿名サービス**: はてな匿名ダイアリー、5ちゃんねる、ガルちゃんなど匿名だけど、気になった誰かと繋がれる。そんな場を用意してみたく、アプリを作りました。

## アプリの機能と特徴

匿名で投稿できるブログです。ログインなしでも使えます。\

それ以外に、このアプリの特徴として「フレンド機能」があります。・投稿に対して「フ

AWS CDK vs Terraform: 主要コマンドの比較ガイド

# はじめに

クラウドインフラストラクチャの管理において、Infrastructure as Code (IaC) は不可欠なアプローチとなっています。今回は、AWSのCloud Development Kit (CDK) とHashiCorpのTerraformという2つの主要なIaCツールを比較します。特に、両者の主要コマンドに焦点を当て、その違いを簡単に解説します。

# 主要コマンドの比較

## 1. プロジェクトの初期化

– CDK: `cdk init app –language=typescript`

– Terraform: `terraform init`CDKでは言語を指定してプロジェクトを作成します。

一方、Terraformは既存のディレクトリを初期化します。## 2. インフラストラクチャの定義

– CDK: `TypeScript、Python、Javaなどのプログラミング言語で記述`

– Terraform: `HCL (HashiCorp Configuration Language)で記述`CDKの大きな特徴は、一般的なプログラミ

Amazon InspectorからSBOMを出力する

# 概要

Amazon Inspectorを有効化してから、EC2スキャン結果に対するSBOMエクスポートまでの流れを備忘録として書き起こす。# 前提

– EC2インスタンス

– Amazon Linux 2023 (al2023-ami-2023.6.20241031.0-kernel-6.1-x86_64)

# 公式

– Amazon Inspectorを使ったSBOM出力手順:https://docs.aws.amazon.com/ja_jp/inspector/latest/user/sbom-export.html

– アクセス許可・ポリシー周りの設定:https://docs.aws.amazon.com/ja_jp/inspector/latest/user/findings-managing-exporting-reports.html# 手順

## Amazon Inspectorの有効化

ナビゲーションペインから「Inspectorをアクティブ化」を選択とVGWとVIFのまとめ

# そもそもDXGWとは

Direct Connect Gateway (DXGW)

オンプレのルーターとAWSのネットワークに接続する際に必要とするVIFとプライベートゲートウェイの間に追加するコンポーネントであり複数のVIFおよびVGWが接続できるようになる。

オンプレから複数のVPC間の通信ができる。〇DXGWでできること

・オンプレのインターフェース→DXGW→VPC-A

・オンプレのインターフェース→DXGW→VPC-B※VPC間の通信を行いたい場合は、VPCピアリングやAWS Transit Gatewayなど他のサービスを検討する。

×DXGWでできないこと

・VPC-A→DXGW→VPC-B

・オンプレA→DXGW→オンプレB※DXGWを経由して別のネットワークと通信することはできない

# VIF(仮想インターフェース)とVGW(仮想プライベートゲートウェイ)について

VIFとVGWについて説明する。## VIF(仮想インターフェース)とは?

AWSクラウド内の特定のリソースやサービスと接続するための「専用の通り道」

public、private、t

オートスケールで起動する際にIPアドレスごとの処理を実行してIP固定っぽい構成を作る。

# はじめに

クラウド環境では、特にオートスケールを行うような場合、サーバごとの色を出さず、使い捨てできるように設計するのがベストプラクティスとなります。しかし、例えばIPアドレス固定で特定の認証処理を行っていたり、どうしてもIPアドレスごとに個別の処理を行う必要があったり、そのような制約によりオートスケールの構成にすることを断念するといったことが、特にオンプレミス環境からクラウド環境へリフト&シフトするシステムで起こりがちな問題かと思います。

今回の構成はクラウド環境においてバッドプラクティス、アンチパターンの構成となるため、このような構成は極力避けるのが鉄則ですが、世の中そんなに簡単に変えられない場合も多いため、一つの案として紹介しようと思います。

# ホストごとに個別処理が必要だけどオートスケールしたい

今回記事を書いた背景として私が遭遇した問題の概要を紹介します。とある案件で、仮想基盤環境からAWS環境へのリファクタリングを行った際、以前の環境から使用しているソフトウェアの制約でホストごとに個別のIDを割り振る必要があるということが発覚しました。

本来、クラウド環

【AWS Jr.Champions】Jr.Championsになって良かったこと3選

## はじめに

こんにちは、JTPの贄川です。この度、2024 Japan AWS Jr.Championsのメンバーでブログリレーを行うことになりました。

私は普段、Iac(Infrastructure as Code)でAWSシステムの構築に関する業務を行っておりますが、Japan AWS Jr.Championsに選出されたことで、色々良かったことがあったので今回はその中から3つ紹介します。

今後、Japan AWS Jr.Champions(以下Jr.Champions)を目指す方々のモチベーションに繋がれば幸いです。## 目次

1. インプット・アウトプットの場が爆発的に増えた

1. 担当する業務の種類が増えた

1. AWS関連のイベントにより参加できるようになった

1. 終わりに## 1.インプット・アウトプットの場が爆発的に増えた

Jr.Championsメンバーで行うイベントの中で最も多いのがLTで、私はJr.Championsメンバーになる前は全くプレゼンテーションを行う機会がなかったので、かなり発表に対して尻込みをしていたのですが、かなり気軽に話せました

AWSのアイデンティティサービスについて簡単にまとめてみた

## 背景

– AWSのアカウントサービス(IAMユーザー、IAMポリシー、IAMグループ、IAMロールあたり)の棲み分けが怪しかったためまとめてみる## AWSアカウントの全体像

– AWSには「AWSアカウント」と「IAMユーザー」と呼ばれる2種類のアカウントがある

– AWSアカウントは全てのサービスを利用可能でルートユーザーと呼ばれる

– IAMユーザーはAWSを利用する各利用者向けに作成するアカウントで、AWSアカウントによって作成される“`

AWSアカウント1/

├── IAMユーザー1

├── IAMユーザー2

└── IAMユーザー3

AWSアカウント2/

├── IAMユーザー3

└── IAMユーザー4

“`## サマリ

– それぞれのサービスの特徴をざっくりと記載すると下記の通り| サービス | 概要 |

| – | – |

| AWSアカウント | ルートユーザー

全てのサービスを利用可能(※)

各AWS利用者向けにIAMを作成する |

| IAMポリシー | 各AWSサービスの利用可否をポリシーとして設定し、IAMユーザーやIA